Birçoğu Windows şifreleme özelliğini kullanır, ancak herkes bu veri koruma yönteminin güvenliğini düşünmez. Bugün Bitlocker şifrelemesi hakkında konuşacağız ve Windows disk korumasının ne kadar iyi uygulandığını anlamaya çalışacağız.

Bu arada, "" makalesinde Bitlocker'ın nasıl kurulacağını okuyabilirsiniz.

- Önsöz

- Bitlocker nasıl çalışır?

- Güvenlik açıkları

- Kurtarma anahtarları

- BitLocker'ı Açma

- Gitmek için BitLocker

- Çözüm

Makale araştırma amaçlı yazılmıştır. İçindeki tüm bilgiler sadece bilgilendirme amaçlıdır. Güvenlik uzmanlarına ve güvenlik uzmanı olmak isteyenlere yöneliktir.

Bitlocker nasıl çalışır?

Bitlocker nedir?

BitLocker, Windows 7, 8, 8.1, 10 işletim sistemlerinde yerel bir disk şifreleme özelliğidir.Bu özellik, bilgisayarınızdaki, hem HDD hem SSD'deki hem de çıkarılabilir ortamdaki gizli verileri güvenli bir şekilde şifrelemenize olanak tanır.

BitLocker nasıl kurulur?

BitLocker'ın güvenilirliği, AES'nin itibarına göre değerlendirilmemelidir. Popüler bir şifreleme standardı açıkçası zayıf noktalara sahip olmayabilir, ancak belirli şifreleme ürünlerindeki uygulamaları genellikle bunlarla doludur. Microsoft, BitLocker teknolojisi için tam kodu açıklamaz. Yalnızca Windows'un farklı sürümlerinde farklı şemalara dayandığı ve değişikliklere hiçbir şekilde yorum yapılmadığı biliniyor. Ayrıca, Windows 10'un 10586 derlemesinde basitçe ortadan kayboldu ve iki derlemeden sonra yeniden ortaya çıktı. Ancak, önce ilk şeyler.

BitLocker'ın ilk sürümü, şifreli metin blok zincirleme (CBC) modunu kullandı. O zaman bile, eksiklikleri açıktı: bilinen bir metne saldırı kolaylığı, ikame türüne göre saldırılara karşı zayıf direnç vb. Bu nedenle, Microsoft hemen korumayı güçlendirmeye karar verdi. Zaten Vista'da, AES-CBC şemasına Elephant Difüzör algoritması eklendi, bu da şifreli metin bloklarını doğrudan karşılaştırmayı zorlaştırdı. Bununla birlikte, iki sektörün aynı içeriği, bir anahtarla şifrelemeden sonra, ortak bir modelin hesaplanmasını karmaşıklaştıran tamamen farklı bir sonuç verdi. Ancak, varsayılan anahtarın kendisi kısaydı - 128 bit. İdari politikalar aracılığıyla 256 bite genişletilebilir, ancak buna değer mi?

Kullanıcılar için, anahtarı değiştirdikten sonra hiçbir şey değişmeyecek - ne girilen şifrelerin uzunluğu ne de öznel işlem hızı. Çoğu tam disk şifreleme sistemi gibi, BitLocker da birden çok anahtar kullanır... ve bunların hiçbiri kullanıcılar tarafından görülmez. İşte BitLocker'ın şematik bir diyagramı.

- BitLocker, bir sözde rasgele sayı üreteci kullanılarak etkinleştirildiğinde, bir ana bit dizisi oluşturulur. Bu, birim şifreleme anahtarıdır - FVEK (tam birim şifreleme anahtarı). Artık her sektörün içeriğini şifreleyen odur.

- Buna karşılık FVEK, başka bir anahtar - VMK (hacim ana anahtarı) - kullanılarak şifrelenir ve birim meta verileri arasında şifrelenmiş biçimde saklanır.

- VMK'nın kendisi de şifrelenir, ancak kullanıcının tercihine göre farklı şekillerde.

- Yeni anakartlarda, VMK anahtarı varsayılan olarak ayrı bir şifreleme işlemcisinde - güvenilir bir platform modülünde (TPM) depolanan SRK anahtarı (depolama kök anahtarı) kullanılarak şifrelenir. Kullanıcının TPM içeriğine erişimi yoktur ve her bilgisayar için benzersizdir.

- Kart üzerinde ayrı bir TPM yongası yoksa, VMK anahtarını şifrelemek için SRK yerine kullanıcı tarafından girilen bir pin kodu kullanılır veya isteğe bağlı olarak üzerine anahtar bilgisi önceden yazılmış olarak bağlanan bir USB flash sürücü kullanılır.

- TPM veya flash sürücüye ek olarak VMK anahtarını bir parola ile koruyabilirsiniz.

BitLocker'ın bu genel davranışı, bugüne kadar Windows'un sonraki sürümlerinde devam etti. Ancak BitLocker'ın anahtar oluşturma ve şifreleme modları değişti. Bu nedenle, Ekim 2014'te Microsoft, ek Elephant Difüzör algoritmasını sessizce kaldırdı ve bilinen eksiklikleri ile yalnızca AES-CBC şemasını bıraktı. İlk etapta bu konuda resmi bir açıklama yapılmadı. İnsanlara bir güncelleme kisvesi altında aynı adı taşıyan zayıf bir şifreleme teknolojisi verildi. BitLocker'daki sadeleştirmelerin ardından gelen bu hareket için belirsiz açıklamalar bağımsız araştırmacılar tarafından fark edildi.

Resmi olarak, Windows'un ABD Federal Bilgi İşleme Standartları (FIPS) ile uyumluluğunu sağlamak için Elephant Difüzör'ün kaldırılması gerekiyordu, ancak bir argüman bu sürümü çürütüyor: Elephant Difüzör kullanan Vista ve Windows 7, Amerika'da sorunsuz satıldı.

Ek algoritmanın reddedilmesinin bir diğer hayali nedeni, Elephant Difüzör için donanım hızlandırma olmaması ve kullanırken hız kaybıdır. Ancak, işlemcilerin daha yavaş olduğu önceki yıllarda, nedense şifreleme hızı onlara uygundu. Ve aynı AES, hızlandırılması için ayrı komut setleri ve özel çipler bulunmadan önce bile yaygın olarak kullanılıyordu. Zamanla, Elephant Diffuser için de donanım hızlandırma yapmak veya en azından müşterilere hız ve güvenlik arasında bir seçim yapmak mümkün oldu.

Resmi olmayan başka bir versiyon daha gerçekçi görünüyor. "Fil", bir sonraki diskin şifresini çözmek için daha az çaba harcamak isteyen çalışanların önüne geçti ve Microsoft, isteklerinin tamamen yasal olmadığı durumlarda bile yetkililerle isteyerek etkileşime giriyor. Komplo teorisini ve Windows 8'den önce BitLocker'da şifreleme anahtarları oluştururken, Windows'ta yerleşik sözde rastgele sayı üretecinin kullanıldığını dolaylı olarak doğrular. Windows'un pek çok (hepsi değilse de) sürümünde bu, ABD Ulusal Güvenlik Ajansı tarafından geliştirilen ve bir dizi doğal güvenlik açığı içeren bir "kriptografik güçlü PRNG" olan Dual_EC_DRBG idi.

Tabii ki, yerleşik şifrelemenin gizlice zayıflaması, güçlü bir eleştiri dalgasına neden oldu. Onun baskısı altında Microsoft, Windows'un yeni sürümlerinde PRNG'yi CTR_DRBG ile değiştirerek BitLocker'ı yeniden yazdı. Ek olarak, Windows 10'da (derleme 1511'den başlayarak), varsayılan şifreleme şeması, şifreli metin bloğu manipülasyonuna karşı bağışık olan AES-XTS'dir. "Onlarca" nın son yapılarında, bilinen diğer BitLocker eksiklikleri giderildi, ancak ana sorun hala devam ediyor. O kadar saçma ki diğer yenilikleri anlamsız kılıyor. Anahtar yönetimin ilkeleri ile ilgilidir.

BitLocker sürücülerinin şifresini çözme görevi, Microsoft'un Veri Kurtarma Aracısı aracılığıyla verilere erişimi geri yüklemeye yönelik alternatif bir yöntemi etkin bir şekilde tanıtması gerçeğiyle de kolaylaştırılmıştır. "Ajan"ın anlamı, kurumsal ağ içindeki tüm sürücülerin şifreleme anahtarlarını tek bir erişim anahtarı ile şifrelemesidir. Bir kez sahip olduğunuzda, herhangi bir anahtarın ve dolayısıyla aynı şirket tarafından kullanılan herhangi bir diskin şifresini çözebilirsiniz. Rahat? Evet, özellikle hack için.

Tüm kilitler için bir anahtar kullanma fikri birçok kez tehlikeye atıldı, ancak kolaylık sağlamak için şu veya bu şekilde iade edilmeye devam ediyor. Ralph Leighton, Richard Feynman'ın Los Alamos laboratuvarındaki Manhattan projesindeki çalışmasının karakteristik bir bölümüyle ilgili anılarını şöyle kaydetti: “... Üç kasa açtım - ve üçünü de tek bir kombinasyonla. Hepsini yaptım: Atom bombasının tüm sırlarını içeren kasaları açtım - plütonyum elde etme teknolojisi, saflaştırma işleminin tanımı, ne kadar malzemeye ihtiyaç duyulduğu, bombanın nasıl çalıştığı, nötronların nasıl yapıldığı hakkında bilgi, bomba nasıl düzenlenir, boyutları nelerdir - tek kelimeyle, her şey, Los Alamos'ta bildikleri, tüm mutfak!

BitLocker, "Tabii ki şaka yapıyorsunuz Bay Feynman!" kitabının başka bir bölümünde açıklanan güvenli cihazı biraz andırıyor. Çok gizli laboratuvardaki en heybetli kasa, basit bir dosya dolabıyla aynı güvenlik açığına sahipti. “... Bir albaydı ve çerçeveden bir inçin dörtte üçü kalınlığında dört çelik çubuk çeken büyük kulplu, çok daha zor, iki kapılı bir kasası vardı. Görkemli bronz kapılardan birinin arkasına baktım ve dijital kadranın Los Alamos dolabımdaki kilide tıpatıp benzeyen küçük bir asma kilide bağlı olduğunu gördüm. Kaldıraç sisteminin dosya dolaplarını kilitleyen aynı küçük çubuğa bağlı olduğu açıktı .. Bir tür etkinliği tasvir ederek kadranı rastgele çevirmeye başladım. İki dakika sonra - tıklayın! - Kasa açıldı. Dosya dolabının kasa kapısı veya üst çekmecesi açıkken kombinasyonu bulmak çok kolay. Sen raporumu okuduğunda ben de bunu yaptım, sırf sana tehlikeyi göstermek için."

BitLocker kripto kapsayıcıları kendi başlarına oldukça güvenlidir. Birisi size, hiçbir yerden gelmeyen, BitLocker To Go ile şifrelenmiş bir flash sürücü getirirse, makul bir süre içinde şifresini çözmeniz pek olası değildir. Ancak, şifrelenmiş sürücüler ve çıkarılabilir medya kullanan gerçek bir senaryoda, BitLocker'ı atlamak için kullanımı kolay birçok güvenlik açığı vardır.

BitLocker Güvenlik Açıkları

Bitlocker'ı ilk etkinleştirdiğinizde uzun bir süre beklemeniz gerektiğini mutlaka fark etmişsinizdir. Bu şaşırtıcı değil - sektör bazında şifreleme işlemi birkaç saat sürebilir, çünkü tüm terabayt HDD bloklarını daha hızlı okumak bile mümkün değildir. Ancak BitLocker'ı devre dışı bırakmak neredeyse anında gerçekleşir - nasıl olur?

Gerçek şu ki, devre dışı bırakıldığında Bitlocker verilerin şifresini çözmez. Tüm sektörler FVEK anahtarıyla şifrelenmiş olarak kalacaktır. Basitçe, bu anahtara erişim artık hiçbir şekilde sınırlandırılmayacak. Tüm kontroller devre dışı bırakılacak ve VMK, açık metin meta verileri arasında kayıtlı kalacaktır. Bilgisayarı her açtığınızda, işletim sistemi yükleyicisi VMK'yi okuyacaktır (zaten TPM'yi kontrol etmeden, bir flash sürücüde veya parolada bir anahtar istemeden), onunla FVEK'in şifresini otomatik olarak çözecek ve ardından erişildikçe tüm dosyalar. Kullanıcı için her şey tam bir şifreleme eksikliği gibi görünecek, ancak en dikkatli olanlar disk alt sisteminin performansında hafif bir düşüş fark edebilir. Daha doğrusu - şifrelemeyi devre dışı bıraktıktan sonra hızda bir artış olmaması.

Bu şemada ilginç bir şey daha var. Adına (tam disk şifreleme teknolojisi) rağmen, BitLocker kullanılırken bazı veriler hala şifrelenmemiş durumda kalır. MBR ve BS açık formda (disk GPT'de başlatılmamışsa), bozuk kesimler ve meta verilerde kalır. Açık bir önyükleyici, hayal gücüne yer açar. Sahte kötü sektörlerde, diğer kötü amaçlı yazılımları gizlemek uygundur ve meta veriler, anahtarların kopyaları da dahil olmak üzere birçok ilginç şey içerir. Bitlocker etkinse, şifrelenirler (ancak FVEK'in sektörlerin içeriğini şifrelediğinden daha zayıftır) ve devre dışı bırakılırsa, sadece açıkta kalırlar. Bunların hepsi potansiyel saldırı vektörleridir. Potansiyeldirler çünkü onlara ek olarak çok daha basit ve daha evrensel olanlar vardır.

Bitlocker kurtarma anahtarı

FVEK, VMK ve SRK'ya ek olarak BitLocker, "her ihtimale karşı" oluşturulan başka bir anahtar türü kullanır. Bunlar, başka bir popüler saldırı vektörünün ilişkilendirildiği kurtarma anahtarlarıdır. Kullanıcılar parolalarını unutmaktan ve sisteme erişimi kaybetmekten korkarlar ve Windows'un kendisi acil oturum açmalarını önerir. Bunu yapmak için, son adımdaki BitLocker Şifreleme Sihirbazı sizden bir kurtarma anahtarı oluşturmanızı ister. Oluşturmayı reddetme sağlanmaz. Her biri çok savunmasız olan önemli dışa aktarma seçeneklerinden yalnızca birini seçebilirsiniz.

Varsayılan ayarlarda, anahtar, tanınabilir bir ada sahip basit bir metin dosyası olarak dışa aktarılır: "BitLocker kurtarma anahtarı #", burada # yerine bilgisayar kimliği yazılır (evet, dosya adının hemen yanında!). Anahtarın kendisi böyle görünüyor.

BitLocker'da ayarlanan parolayı unuttuysanız (veya hiç bilmiyorsanız), kurtarma anahtarının bulunduğu dosyayı arayın. Elbette mevcut kullanıcının belgeleri arasında veya flash sürücüsüne kaydedilecektir. Belki Microsoft'un önerdiği gibi bir kağıda bile basılmıştır.

BitLocker'da ayarlanan parolayı unuttuysanız (veya hiç bilmiyorsanız), kurtarma anahtarının bulunduğu dosyayı arayın. Elbette mevcut kullanıcının belgeleri arasında veya flash sürücüsüne kaydedilecektir. Belki Microsoft'un önerdiği gibi bir kağıda bile basılmıştır.

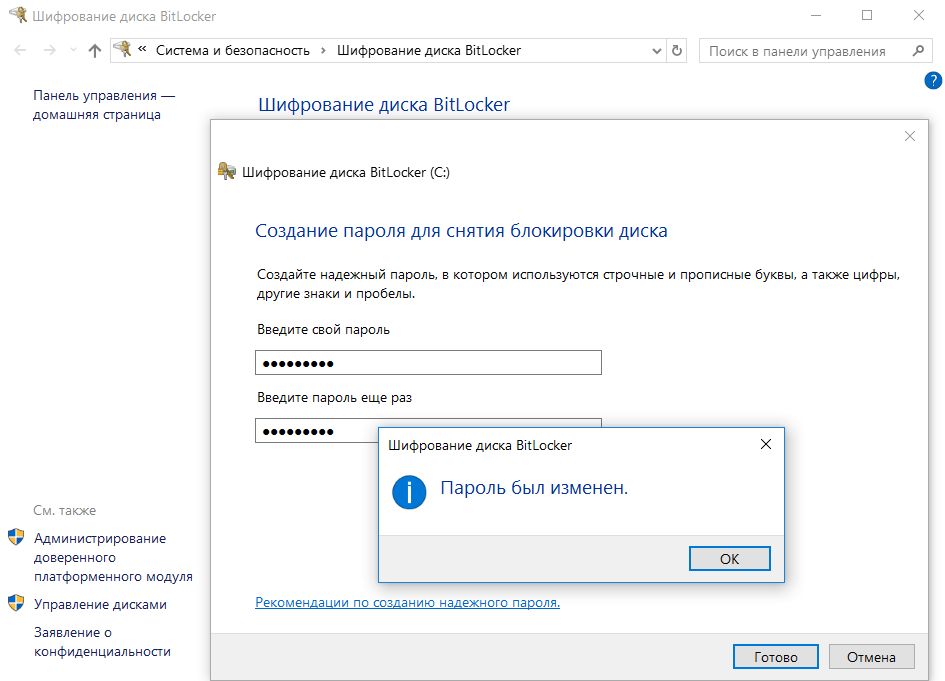

Kurtarma anahtarını hızlı bir şekilde bulmak için, aramayı uzantıya (txt), oluşturulma tarihine (BitLocker'ın yaklaşık olarak ne zaman etkinleştirildiğini biliyorsanız) ve dosya boyutuna (dosya düzenlenmemişse 1388 bayt) göre sınırlamak uygundur. . Kurtarma anahtarını bulduktan sonra kopyalayın. Bununla BitLocker'daki standart yetkilendirmeyi istediğiniz zaman atlayabilirsiniz. Bunu yapmak için Esc tuşuna basın ve kurtarma anahtarını girin. Sorunsuz bir şekilde giriş yapacak ve hatta BitLocker'daki şifreyi eskisini belirtmeden keyfi bir şifreyle değiştirebileceksiniz!

BitLocker'ı Açma

BitLocker'ı Açma

Gerçek kriptografik sistem kolaylık, hız ve güvenilirlik arasında bir uzlaşmadır. Anında şifre çözme ile şeffaf şifreleme prosedürlerini, unutulan şifreleri kurtarma yöntemlerini ve anahtarlarla rahat çalışmayı içermelidir. Bütün bunlar, ne kadar güçlü algoritmalara dayanırsa dayansın, herhangi bir sistemi zayıflatır. Bu nedenle, güvenlik açıklarını aramak gerekli değildir direkt olarak Rijndael algoritmasında veya AES standardının farklı şemalarında. Bunları belirli bir uygulamanın özelliklerinde bulmak çok daha kolaydır.

Microsoft söz konusu olduğunda, bu "özgüllük" yeterlidir. Örneğin, BitLocker anahtarlarının kopyaları varsayılan olarak SkyDrive'a gönderilir ve Active Directory'ye emanet edilir.

Peki ya onları kaybedersen... ya da Ajan Smith sorar. Bir müşteriyi ve hatta bir aracıyı bekletmek elverişsizdir. Bu sebeple karşılaştırma kriptografik güç Fil Difüzörlü AES-XTS ve AES-CBC, anahtar uzunluğunu artırma önerileri gibi arka planda kaybolur. Ne kadar uzun olursa olsun, saldırgan onu kolayca ele geçirecektir. şifrelenmemiş biçim .

Bir Microsoft veya AD hesabından emanet edilen anahtarları almak, BitLocker'ı kırmanın ana yoludur. Kullanıcı Microsoft bulutunda bir hesap kaydetmediyse ve bilgisayarı etki alanında değilse, şifreleme anahtarlarını çıkarmanın yolları hala olacaktır. Normal çalışma sırasında, açık kopyaları her zaman RAM'de saklanır (aksi takdirde "şeffaf şifreleme" olmazdı). Bu, döküm ve hazırda bekletme dosyasında mevcut oldukları anlamına gelir.

Neden orada tutuluyorlar?

Gülünç olduğu için - rahatlık için gülümseyin . BitLocker, yalnızca çevrimdışı saldırılara karşı koruma sağlamak üzere tasarlanmıştır. Her zaman diskin yeniden başlatılması ve başka bir işletim sistemine bağlanması eşlik eder, bu da RAM'in temizlenmesine yol açar. Bununla birlikte, varsayılan ayarlarda, işletim sistemi bir arıza meydana geldiğinde (bu tetiklenebilir) RAM'i boşaltır ve bilgisayar her derin uyku moduna geçtiğinde tüm içeriğini hazırda bekletme dosyasına yazar. Bu nedenle, yakın zamanda Windows'ta BitLocker etkinken oturum açtıysanız, VMK'nin şifresi çözülmüş bir kopyasını alma ve bunu FVEK'in ve ardından zincirdeki verilerin kendisinin şifresini çözmek için kullanma şansınız yüksektir.

Hadi kontrol edelim? Yukarıda açıklanan tüm BitLocker hackleme yöntemleri tek bir programda toplanır - yerli şirket Elcomsoft tarafından geliştirilen Adli Disk Şifre Çözücü. Şifreleme anahtarlarını otomatik olarak ayıklayabilir ve şifrelenmiş birimleri sanal sürücüler olarak bağlayarak anında şifrelerini çözebilir.

Ek olarak, EFDD, anahtarları elde etmenin başka bir önemsiz olmayan yolunu uygular - FireWire bağlantı noktası üzerinden saldırarak, yazılımınızı saldırıya uğrayan bilgisayarda çalıştırmanın mümkün olmadığı durumlarda kullanılması önerilir. EFDD programını her zaman kendi bilgisayarımıza kurarız ve saldırıya uğramış programda gerekli minimum eylemlerle yönetmeye çalışırız.

Örneğin, BitLocker'ın etkin olduğu bir test sistemi çalıştıralım ve "görünmez bir şekilde" bir bellek dökümü yapalım. Bu nedenle, bir meslektaşımızın öğle yemeğine çıktığı ve bilgisayarını kilitlemediği bir durumu simüle edeceğiz. RAM Capture'ı başlatıyoruz ve bir dakikadan kısa bir süre içinde, .mem uzantılı ve kurbanın bilgisayarında yüklü olan RAM miktarına karşılık gelen boyutta bir dosyada tam bir döküm elde ediyoruz.

Örneğin, BitLocker'ın etkin olduğu bir test sistemi çalıştıralım ve "görünmez bir şekilde" bir bellek dökümü yapalım. Bu nedenle, bir meslektaşımızın öğle yemeğine çıktığı ve bilgisayarını kilitlemediği bir durumu simüle edeceğiz. RAM Capture'ı başlatıyoruz ve bir dakikadan kısa bir süre içinde, .mem uzantılı ve kurbanın bilgisayarında yüklü olan RAM miktarına karşılık gelen boyutta bir dosyada tam bir döküm elde ediyoruz.

Bir çöplük yapmaktan daha fazla - bir fark olmaksızın. Uzantıdan bağımsız olarak, bunun ikili bir dosya olduğu ortaya çıkacak ve daha sonra EFDD tarafından anahtar aramada otomatik olarak analiz edilecektir.

Bir çöplük yapmaktan daha fazla - bir fark olmaksızın. Uzantıdan bağımsız olarak, bunun ikili bir dosya olduğu ortaya çıkacak ve daha sonra EFDD tarafından anahtar aramada otomatik olarak analiz edilecektir.

Dökümü bir USB flash sürücüye yazıyoruz veya ağ üzerinden aktarıyoruz, ardından bilgisayarımıza oturup EFDD'yi çalıştırıyoruz.

"Anahtarları ayıkla" seçeneğini seçin ve anahtarların kaynağı olarak bellek dökümü ile dosyanın yolunu girin.

"Anahtarları ayıkla" seçeneğini seçin ve anahtarların kaynağı olarak bellek dökümü ile dosyanın yolunu girin.

BitLocker, PGP Disk veya TrueCrypt gibi tipik bir şifreleme kabıdır. Bu kapsayıcıların kendi başlarına oldukça güvenilir oldukları ortaya çıktı, ancak RAM'deki Windows çöp şifreleme anahtarları altında onlarla çalışmak için istemci uygulamaları. Bu nedenle EFDD'de evrensel bir saldırı senaryosu uygulanmaktadır. Program, popüler kripto konteynerlerinin üç türünden de şifreleme anahtarlarını anında arar. Bu nedenle, tüm öğeleri işaretli bırakabilirsiniz - ya kurban gizlice kullanırsa veya PGP'yi kullanırsa!

BitLocker, PGP Disk veya TrueCrypt gibi tipik bir şifreleme kabıdır. Bu kapsayıcıların kendi başlarına oldukça güvenilir oldukları ortaya çıktı, ancak RAM'deki Windows çöp şifreleme anahtarları altında onlarla çalışmak için istemci uygulamaları. Bu nedenle EFDD'de evrensel bir saldırı senaryosu uygulanmaktadır. Program, popüler kripto konteynerlerinin üç türünden de şifreleme anahtarlarını anında arar. Bu nedenle, tüm öğeleri işaretli bırakabilirsiniz - ya kurban gizlice kullanırsa veya PGP'yi kullanırsa!

Birkaç saniye sonra Elcomsoft Forensic Disk Decryptor, bulunan tüm anahtarları penceresinde gösterir. Kolaylık sağlamak için bir dosyaya kaydedilebilirler - bu gelecekte kullanışlı olacaktır.

Birkaç saniye sonra Elcomsoft Forensic Disk Decryptor, bulunan tüm anahtarları penceresinde gösterir. Kolaylık sağlamak için bir dosyaya kaydedilebilirler - bu gelecekte kullanışlı olacaktır.

Artık BitLocker artık bir engel değil! Klasik bir çevrimdışı saldırı gerçekleştirebilirsiniz - örneğin, bir sabit sürücüyü çıkarın ve içeriğini kopyalayın. Bunu yapmak için, bilgisayarınıza bağlayın ve EFDD'yi "disk şifresini çöz veya tak" modunda çalıştırın.

Artık BitLocker artık bir engel değil! Klasik bir çevrimdışı saldırı gerçekleştirebilirsiniz - örneğin, bir sabit sürücüyü çıkarın ve içeriğini kopyalayın. Bunu yapmak için, bilgisayarınıza bağlayın ve EFDD'yi "disk şifresini çöz veya tak" modunda çalıştırın.

Kayıtlı anahtarlara sahip dosyaların yolunu belirledikten sonra, seçtiğiniz EFDD birimin tam şifresini çözecek veya hemen sanal disk olarak açacaktır. İkinci durumda, erişildikçe dosyaların şifresi çözülür. Her iki durumda da, orijinal ciltte hiçbir değişiklik yapılmaz, böylece ertesi gün hiçbir şey olmamış gibi iade edebilirsiniz. EFDD ile çalışmak, iz bırakmadan ve yalnızca verilerin kopyalarıyla gerçekleşir ve bu nedenle görünmez kalır.

Kayıtlı anahtarlara sahip dosyaların yolunu belirledikten sonra, seçtiğiniz EFDD birimin tam şifresini çözecek veya hemen sanal disk olarak açacaktır. İkinci durumda, erişildikçe dosyaların şifresi çözülür. Her iki durumda da, orijinal ciltte hiçbir değişiklik yapılmaz, böylece ertesi gün hiçbir şey olmamış gibi iade edebilirsiniz. EFDD ile çalışmak, iz bırakmadan ve yalnızca verilerin kopyalarıyla gerçekleşir ve bu nedenle görünmez kalır.

Gitmek için BitLocker

Windows'taki "yedi" ile başlayarak, flash sürücüleri, USB-HDD'leri ve diğer harici ortamları şifrelemek mümkün hale geldi. BitLocker To Go adlı bir teknoloji, çıkarılabilir sürücüleri yerel sürücülerle aynı şekilde şifreler. Şifreleme, Explorer bağlam menüsündeki ilgili öğe tarafından etkinleştirilir.

Yeni sürücüler için, yalnızca işgal edilen alanın şifrelemesini kullanabilirsiniz - aynı şekilde, bölümün boş alanı sıfırlarla doludur ve orada saklanacak hiçbir şey yoktur. Sürücü zaten kullanılmışsa, üzerinde tam şifrelemeyi etkinleştirmeniz önerilir. Aksi takdirde, ücretsiz olarak işaretlenen bir konum şifrelenmemiş olarak kalacaktır. Henüz üzerine yazılmamış, yakın zamanda silinmiş dosyaları düz metin olarak içerebilir.

Yeni sürücüler için, yalnızca işgal edilen alanın şifrelemesini kullanabilirsiniz - aynı şekilde, bölümün boş alanı sıfırlarla doludur ve orada saklanacak hiçbir şey yoktur. Sürücü zaten kullanılmışsa, üzerinde tam şifrelemeyi etkinleştirmeniz önerilir. Aksi takdirde, ücretsiz olarak işaretlenen bir konum şifrelenmemiş olarak kalacaktır. Henüz üzerine yazılmamış, yakın zamanda silinmiş dosyaları düz metin olarak içerebilir.

Sadece yoğun bir alanın hızlı şifrelenmesi bile birkaç dakikadan birkaç saate kadar sürer. Bu süre, veri miktarına, arabirimin bant genişliğine, sürücünün özelliklerine ve işlemcinin kriptografik hesaplamalarının hızına bağlıdır. Şifrelemeye sıkıştırma eşlik ettiğinden, şifrelenmiş diskteki boş alan genellikle biraz artar.

Sadece yoğun bir alanın hızlı şifrelenmesi bile birkaç dakikadan birkaç saate kadar sürer. Bu süre, veri miktarına, arabirimin bant genişliğine, sürücünün özelliklerine ve işlemcinin kriptografik hesaplamalarının hızına bağlıdır. Şifrelemeye sıkıştırma eşlik ettiğinden, şifrelenmiş diskteki boş alan genellikle biraz artar.

Windows 7 veya sonraki sürümleri çalıştıran herhangi bir bilgisayara şifreli bir flash sürücü bağladığınızda, sürücünün kilidini açmak için BitLocker sihirbazı otomatik olarak başlatılır. Explorer'da, kilidi açmadan önce kilitli bir disk olarak görüntülenecektir.

Burada, BitLocker'ı atlamak için önceden tartışılan seçeneklerin (örneğin, bir bellek dökümü veya hazırda bekletme dosyasında VMK anahtarını arama) yanı sıra kurtarma anahtarlarıyla ilgili yeni seçenekleri kullanabilirsiniz.

Burada, BitLocker'ı atlamak için önceden tartışılan seçeneklerin (örneğin, bir bellek dökümü veya hazırda bekletme dosyasında VMK anahtarını arama) yanı sıra kurtarma anahtarlarıyla ilgili yeni seçenekleri kullanabilirsiniz.

Parolayı bilmiyorsanız, ancak anahtarlardan birini (manuel veya EFDD kullanarak) bulmayı başardıysanız, şifreli flash sürücüye erişmek için iki ana seçenek vardır:

- doğrudan flash sürücüyle çalışmak için yerleşik BitLocker sihirbazını kullanın;

- flash sürücünün şifresini tamamen çözmek ve sektörler arası görüntüsünü oluşturmak için EFDD'yi kullanın.

İlk seçenek, flash sürücüde kayıtlı dosyalara anında erişmenize, bunları kopyalamanıza veya değiştirmenize ve ayrıca kendinizinkini yakmanıza olanak tanır. İkinci seçenek çok daha uzun sürer (yarım saatten itibaren), ancak avantajları vardır. Sektörlere göre şifresi çözülen görüntü, adli laboratuvar düzeyinde dosya sisteminin daha incelikli bir analizini daha ileri düzeyde gerçekleştirmenize olanak tanır. Bu durumda, flash sürücünün kendisine artık ihtiyaç duyulmaz ve değiştirilmeden iade edilebilir.

İlk seçenek, flash sürücüde kayıtlı dosyalara anında erişmenize, bunları kopyalamanıza veya değiştirmenize ve ayrıca kendinizinkini yakmanıza olanak tanır. İkinci seçenek çok daha uzun sürer (yarım saatten itibaren), ancak avantajları vardır. Sektörlere göre şifresi çözülen görüntü, adli laboratuvar düzeyinde dosya sisteminin daha incelikli bir analizini daha ileri düzeyde gerçekleştirmenize olanak tanır. Bu durumda, flash sürücünün kendisine artık ihtiyaç duyulmaz ve değiştirilmeden iade edilebilir.

Ortaya çıkan görüntü, IMA biçimini destekleyen herhangi bir programda hemen açılabilir veya önce başka bir biçime dönüştürülebilir (örneğin, UltraISO kullanılarak).

Ortaya çıkan görüntü, IMA biçimini destekleyen herhangi bir programda hemen açılabilir veya önce başka bir biçime dönüştürülebilir (örneğin, UltraISO kullanılarak).

Elbette, BitLocker2Go için kurtarma anahtarını bulmaya ek olarak, diğer tüm BitLocker atlama yöntemleri EFDD'de desteklenir. Herhangi bir türde bir anahtar bulana kadar mevcut tüm seçenekleri arka arkaya yineleyin. Geri kalanı (FVEK'e kadar) zincir boyunca kendi başlarına çözülecek ve diske tam erişim elde edeceksiniz.

Elbette, BitLocker2Go için kurtarma anahtarını bulmaya ek olarak, diğer tüm BitLocker atlama yöntemleri EFDD'de desteklenir. Herhangi bir türde bir anahtar bulana kadar mevcut tüm seçenekleri arka arkaya yineleyin. Geri kalanı (FVEK'e kadar) zincir boyunca kendi başlarına çözülecek ve diske tam erişim elde edeceksiniz.

Çözüm

BitLocker tam disk şifreleme teknolojisi, Windows sürümleri arasında farklılık gösterir. Düzgün bir şekilde yapılandırıldığında, teorik olarak TrueCrypt veya PGP ile karşılaştırılabilir güçte kripto kapları oluşturmanıza olanak tanır. Ancak, Windows'ta anahtarlarla çalışmak için yerleşik mekanizma, tüm algoritmik hileleri geçersiz kılar. Özellikle, BitLocker'da ana anahtarın şifresini çözmek için kullanılan VMK anahtarı, emanet edilmiş bir kopyadan, bir bellek dökümünden, bir hazırda bekletme dosyasından veya bir FireWire bağlantı noktası saldırısından birkaç saniye içinde EFDD kullanılarak kurtarılır.

Anahtara sahip olduğunuzda, "korumalı" sürücüdeki tüm verileri gizlice kopyalayıp otomatik olarak şifresini çözerek klasik bir çevrimdışı saldırı gerçekleştirebilirsiniz. Bu nedenle, BitLocker yalnızca diğer korumalarla birlikte kullanılmalıdır: Şifreleme Dosya Sistemi (EFS), Hak Yönetimi Hizmeti (RMS), Program Başlatma Kontrolü, Cihaz Kurulumu ve Bağlantı Kontrolü ve daha katı yerel politikalar ve genel güvenlik önlemleri.

Makale sitenin materyallerini kullandı:

Windows 7 işletim sisteminin piyasaya sürülmesiyle birçok kullanıcı, içinde anlaşılmaz bir BitLocker hizmetinin ortaya çıktığı gerçeğiyle karşı karşıyadır. Birçoğu BitLocker'ın ne olduğunu yalnızca tahmin edebilir. Durumu somut örneklerle açıklayalım. Bu bileşeni etkinleştirmenin veya tamamen devre dışı bırakmanın ne kadar uygun olduğuyla ilgili soruları da ele alacağız.

BitLocker hizmeti ne için?

Düzgün anlarsanız, BitLocker'ın sabit sürücüde depolanan verileri şifrelemek için tam otomatik evrensel bir araç olduğu sonucuna varabiliriz. Sabit sürücüdeki BitLocker nedir? Bu, kullanıcı müdahalesi olmadan klasörleri ve dosyaları şifreleyerek ve belgelere erişim sağlayan özel bir metin anahtarı oluşturarak korumanıza izin veren yaygın bir hizmettir. Kullanıcı kendi hesabı altında çalıştığı anda verilerin şifreli olduğunu bile bilmiyor. Tüm bilgiler okunabilir bir biçimde görüntülenir ve kullanıcının klasörlere ve dosyalara erişimi engellenmez. Başka bir deyişle, böyle bir koruma aracı, yalnızca dışarıdan müdahale girişiminde bulunulduğunda bir bilgisayar terminaline yetkisiz erişimin yapıldığı durumlar için tasarlanmıştır.

Kriptografi ve şifre sorunları

Windows 7'de veya daha yüksek rütbeli sistemlerde BitLocker'ın ne olduğu hakkında konuşursak, böyle tatsız bir gerçeği not etmek gerekir: giriş şifresi kaybolursa, birçok kullanıcı sadece sisteme giriş yapamaz, ancak daha önce mevcut olan belgeleri görüntülemek için taşıyarak, kopyalayarak vb. bazı işlemleri de gerçekleştirin. Ancak sorunlar burada bitmiyor. BitLocker Windows 8 ve 10'un ne olduğu sorusunu doğru bir şekilde anlarsanız, özel bir fark yoktur. Yalnızca daha gelişmiş şifreleme teknolojisi not edilebilir. Buradaki sorun farklı. Mesele şu ki, hizmetin kendisi iki modda çalışabilir, şifre çözme anahtarlarını sabit sürücüye veya çıkarılabilir bir USB sürücüye kaydedebilir. Bu tamamen mantıklı bir sonuca varıyor: kullanıcı, sabit sürücüde kayıtlı bir anahtar varsa, üzerinde depolanan tüm bilgilere sorunsuz bir şekilde erişir. Anahtar bir flash sürücüde saklandığında, sorun çok daha ciddidir. Prensip olarak, şifreli bir disk veya bölüm görebilirsiniz, ancak bilgileri okuyamazsınız. Ek olarak, Windows 10'da ve önceki sürümlerin sistemlerinde BitLocker'ın ne olduğu hakkında konuşursak, hizmetin fareye sağ tıklanarak çağrılan her türden bağlam menülerine entegre edildiğine dikkat edilmelidir. Birçok kullanıcı için bu sadece can sıkıcı. Zamanın ötesine geçmeyelim ve bu bileşenin çalışmasıyla ilgili tüm ana yönlerin yanı sıra devre dışı bırakmanın ve kullanmanın tavsiye edilebilirliğini göz önünde bulundurmayalım.

Çıkarılabilir Medya ve Diskleri Şifreleme Metodolojisi

En garip şey, çeşitli sistemlerde ve bunların modifikasyonlarında, varsayılan olarak Windows 10 BitLocker hizmetinin hem aktif hem de pasif modda olabilmesidir. Windows 7'de varsayılan olarak etkindir, Windows 8 ve Windows 10'da bazen manuel etkinleştirme gerekir. Şifrelemeye gelince, burada yeni bir şey icat edilmedi. Tipik olarak, genellikle şirket ağlarında kullanılan aynı ortak anahtar tabanlı AES teknolojisi kullanılır. Bu nedenle, uygun işletim sistemine sahip bilgisayar terminaliniz yerel bir ağa bağlıysa, kullanılan güvenlik ve bilgi koruma politikasının bu hizmetin etkinleştirilmesini gerektirdiğinden tamamen emin olabilirsiniz. Yönetici haklarına sahip olsanız bile hiçbir şeyi değiştiremezsiniz.

Devre dışı bırakılmışsa Windows 10 BitLocker hizmetini etkinleştirme

BitLocker Windows 10 ile ilgili bir sorunu çözmeye başlamadan önce, etkinleştirme ve yapılandırma sürecini gözden geçirmeniz gerekir. Devre dışı bırakma adımlarının ters sırada gerçekleştirilmesi gerekecektir. Disk şifreleme bölümü seçilerek "Denetim Masası"ndan şifreleme en basit şekilde etkinleştirilir. Bu yöntem, yalnızca anahtarın çıkarılabilir ortama kaydedilmemesi gerekiyorsa kullanılabilir. Sabit medya engellenirse, Windows 10 BitLocker hizmeti hakkında başka bir soru aramanız gerekecektir: bu bileşen nasıl devre dışı bırakılır? Bu oldukça basit bir şekilde yapılır. Anahtarın çıkarılabilir medyada olması koşuluyla, disklerin ve disk bölümlerinin şifresini çözmek için, onu uygun bağlantı noktasına takmanız ve ardından güvenlik sisteminin "Denetim Masası" bölümüne gitmeniz gerekir. Bundan sonra BitLocker şifreleme noktasını buluyoruz ve ardından korumanın kurulu olduğu medya ve sürücüleri ele alıyoruz. Altta şifrelemeyi devre dışı bırakmak için tasarlanmış bir köprü olacaktır. Üzerine tıklamanız gerekiyor. Anahtar tanınırsa, şifre çözme işlemi etkinleştirilecektir. Sadece tamamlanmasını beklemeniz gerekecek.

Fidye yazılımı bileşenlerini yapılandırma: sorunlar

Ayarlar konusuna gelince, baş ağrısı olmadan olmaz. Öncelikle sistemin ihtiyaçlarınız için en az 1,5 GB ayırmayı teklif ettiğini belirtmekte fayda var. İkinci olarak, NTFS dosya sisteminin izinlerini ayarlamanız gerekir, örneğin birimin boyutunu küçültün. Bu tür şeyleri yapmak için, çoğu kullanıcının buna ihtiyacı olmadığı için bu bileşeni hemen devre dışı bırakmalısınız. Bu hizmeti ayarlarda varsayılan olarak etkinleştirmiş olanlar bile, onunla ne yapacaklarını ve gerekip gerekmediğini her zaman bilmiyorlar. Ve boşuna ... Yerel bir bilgisayarda, virüsten koruma yazılımı olmasa bile verileri onunla koruyabilirsiniz.

BitLocker nasıl kapatılır: ilk aşama

Her şeyden önce, "Kontrol Paneli"nde daha önce bahsedilen öğeyi kullanmanız gerekir. Hizmet devre dışı bırakma alanlarının adları, sistem değişikliğine bağlı olarak değişebilir. Seçilen sürücü, korumayı duraklatmak için bir dizeye veya BitLocker hizmetini devre dışı bırakmak için bir göstergeye sahip olabilir. Ama mesele bu değil. BIOS ve sistem önyükleme dosyalarının güncellenmesinin tamamen devre dışı bırakılması gerektiğine özellikle dikkat etmelisiniz. Aksi takdirde şifre çözme işlemi oldukça uzun sürebilir.

bağlam menüsü

Bu, BitLocker hizmetiyle ilgili madalyonun bir yüzüdür. Bu hizmetin ne olduğu zaten belli olmalı. Kapak tarafı, ek menüleri, içlerinde bu hizmete bağlantıların varlığından izole etmektir. Bunu yapmak için BitLocker'a bir kez daha bakmanız gerekir. Bağlam menüsünden bir hizmete yapılan tüm referanslar nasıl kaldırılır? Evet çok basit... Explorer'da istediğiniz dosyayı seçtiğinizde, içerik menüsünün servis ve düzenleme bölümünü kullanıyoruz, ayarlara gidiyoruz ve ardından komut ayarlarını kullanıyoruz ve bunları düzenliyoruz. Ardından, "Kontrol Paneli" değerini belirtmeniz ve ilgili panel ve komut öğeleri listesinde istediğinizi bulmanız ve silmeniz gerekir. Daha sonra kayıt defteri düzenleyicisinde, HKCR şubesine gitmeniz ve KÖK Dizin Kabuğu bölümünü bulmanız, genişletmeniz ve Del tuşuna basarak veya sağ tıklama menüsünden sil komutunu kullanarak istediğiniz öğeyi silmeniz gerekir. Bu BitLocker ile ilgili son şey. Nasıl kapatılır, zaten anlamalısınız. Ancak vaktinden önce kendinizi pohpohlamayın. Bu hizmet isteseniz de istemeseniz de arka planda çalışmaya devam edecektir.

Çözüm

BitLocker şifreleme sistemi bileşeni hakkında söylenebileceklerin hepsinin bu kadar olmadığını da eklemek gerekir. BitLocker'ın ne olduğunu zaten anladık. Ayrıca menü komutlarını nasıl devre dışı bırakacağınızı ve kaldıracağınızı da öğrendiniz. Soru farklı: BitLocker'ı devre dışı bırakmaya değer mi? Burada bir tavsiye verilebilir: kurumsal bir ağda bu bileşeni hiç devre dışı bırakmamalısınız. Ama eğer bir ev bilgisayarı terminalinden bahsediyorsak, neden olmasın.

bilgisayarbilim.ru

BitLocker: nedir ve nasıl açılır?

Windows 7 işletim sisteminin piyasaya sürülmesiyle birlikte, birçok kullanıcı, içinde biraz anlaşılmaz bir BitLocker hizmetinin ortaya çıktığı gerçeğiyle karşı karşıya kaldı. BitLocker nedir, çoğu sadece tahmin edebilir. Durumu somut örneklerle açıklamaya çalışalım. Yol boyunca, bu bileşeni etkinleştirmenin veya tamamen devre dışı bırakmanın ne kadar uygun olduğuna ilişkin soruları ele alacağız.

BitLocker: BitLocker nedir, bu hizmet neden gereklidir?

Baktığınızda BitLocker, sabit sürücüde depolanan verileri şifrelemenin evrensel ve tam otomatik bir yoludur. Sabit sürücüdeki BitLocker nedir? Evet, yalnızca kullanıcı müdahalesi olmadan dosya ve klasörleri şifreleyerek ve belgelere erişim sağlayan özel bir metin anahtarı oluşturarak koruyan bir hizmet.

Bir kullanıcı kendi hesabı altında sistemde çalıştığında, bilgiler okunabilir bir biçimde görüntülendiğinden ve dosya ve klasörlere erişim engellenmediği için verilerin şifreli olduğunun farkında bile olmayabilir. Başka bir deyişle, böyle bir koruma aracı, yalnızca bir bilgisayar terminaline yetkisiz erişim yapıldığında, örneğin dışarıdan müdahale girişiminde bulunulduğunda (İnternet saldırıları) bu durumlar için tasarlanmıştır.

Parola ve Kriptografi Sorunları

Bununla birlikte, BitLocker'ın Windows 7 veya daha yüksek dereceli sistemlerin ne olduğu hakkında konuşursak, giriş şifrenizi kaybederseniz, birçok kullanıcının yalnızca giriş yapamamasının yanı sıra bazı tarama işlemlerini de gerçekleştireceği tatsız gerçeğini belirtmekte fayda var. kopyalama, taşıma vb. için kullanılabilir.

Ama hepsi bu değil. BitLocker Windows 8 veya 10'un ne olduğu sorusuyla ilgilenirseniz, daha gelişmiş şifreleme teknolojisine sahip olmaları dışında özel bir fark yoktur. Burada sorun açıkça farklıdır. Gerçek şu ki, hizmetin kendisi iki modda çalışabilir, şifre çözme anahtarlarını bir sabit sürücüye veya çıkarılabilir bir USB sürücüsüne kaydeder.

Bu, en basit sonucu önerir: sabit sürücüde kayıtlı bir anahtar varsa, kullanıcı üzerinde depolanan tüm bilgilere sorunsuz bir şekilde erişir. Ancak anahtar bir flash sürücüde saklandığında sorun çok daha ciddidir. Prensip olarak, şifreli bir disk veya bölüm görebilirsiniz, ancak bilgileri okuyamazsınız.

Ek olarak, Windows 10 veya önceki sistemlerde BitLocker'ın ne olduğundan bahsedersek, hizmetin herhangi bir türde sağ tıklama bağlam menüsüne entegre olduğunu ve birçok kullanıcıyı rahatsız ettiğini unutmadan edemiyoruz. Ancak kendimizi aşmayalım, ancak bu bileşenin çalışması ve kullanımının veya devre dışı bırakılmasının fizibilitesi ile ilgili tüm ana yönleri göz önünde bulundurun.

Disk ve Çıkarılabilir Depolama Birimi Şifreleme Metodolojisi

En tuhafı, farklı sistemlerde ve bunların modifikasyonlarında BitLocker hizmetinin varsayılan olarak hem aktif hem de pasif modda olabilmesidir. "Yedi" de varsayılan olarak etkindir, sekizinci ve onuncu sürümlerde bazen manuel aktivasyon gereklidir.

Şifrelemeye gelince, burada icat edilen özellikle yeni bir şey yok. Kural olarak, kurumsal ağlarda en sık kullanılan ortak anahtara dayalı aynı AES teknolojisi kullanılır. Bu nedenle, gemide uygun işletim sistemine sahip bilgisayar terminaliniz yerel bir ağa bağlıysa, geçerli güvenlik ve veri koruma politikasının bu hizmetin etkinleştirilmesini gerektirdiğinden emin olabilirsiniz. Yönetici hakları olmadan (ayar değişikliğini yönetici olarak çalıştırsanız bile), hiçbir şeyi değiştiremezsiniz.

Hizmet devre dışıysa BitLocker'ı etkinleştirin

BitLocker ile ilgili sorunu çözmeden önce (hizmet nasıl devre dışı bırakılır, komutları içerik menüsünden nasıl kaldırılır), özellikle devre dışı bırakma adımlarının ters sırada yapılması gerekeceğinden etkinleştirme ve yapılandırmaya bakalım.

Şifrelemenin en basit şekilde etkinleştirilmesi "Denetim Masası"ndan disk şifreleme bölümü seçilerek yapılır. Bu yöntem, yalnızca anahtarın çıkarılabilir ortamda depolanmaması gerekiyorsa geçerlidir.

Çıkarılamayan ortamın engellenmesi durumunda, BitLocker hizmetiyle ilgili başka bir sorunun yanıtını bulmanız gerekecektir: bu bileşen bir USB flash sürücüde nasıl devre dışı bırakılır? Bu oldukça basit bir şekilde yapılır.

Anahtarın çıkarılabilir medyada bulunması koşuluyla, disklerin ve disk bölümlerinin şifresini çözmek için önce anahtarı uygun bağlantı noktasına (soket) takmanız ve ardından Kontrol Panelinin Güvenlik bölümüne gitmeniz gerekir. Bundan sonra BitLocker şifreleme noktasını buluyoruz ve ardından korumanın kurulu olduğu sürücülere ve medyaya bakıyoruz. En altta, tıklamanız gereken şifrelemeyi devre dışı bırakmak için bir köprü gösterilecektir. Anahtar tanınırsa, şifre çözme işlemi etkinleştirilir. Sadece yürütmesinin bitmesini beklemek kalır.

Fidye yazılımı bileşenlerini yapılandırmayla ilgili sorunlar

Özelleştirme söz konusu olduğunda, baş ağrısı olmadan olmaz. İlk olarak, sistem ihtiyaçlarınız için en az 1,5 GB ayırmayı teklif ediyor. İkincisi, NTFS dosya sisteminin izinlerini ayarlamanız, birim boyutunu küçültmeniz vb. gerekir. Bu tür şeyleri yapmamak için, çoğu kullanıcının buna ihtiyacı olmadığı için bu bileşeni hemen devre dışı bırakmak daha iyidir. Bu hizmeti varsayılan ayarlarda etkinleştirmiş olanlar bile, gerekip gerekmediğini her zaman onunla ne yapacağını bilemez. Ama boşuna. Virüsten koruma yazılımı olmasa bile yerel bir bilgisayardaki verileri korumak için kullanılabilir.

BitLocker: nasıl devre dışı bırakılır. İlk aşama

Yine, "Denetim Masası"nda daha önce belirtilen öğeyi kullanın. Sistem değişikliğine bağlı olarak, hizmet devre dışı bırakma alanlarının adları değişebilir. Seçilen sürücü, korumayı askıya almak için bir satır veya BitLocker'ı devre dışı bırakmak için doğrudan bir gösterge içerebilir.

Mesele o değil. Burada, BIOS'u güncellemeyi ve bilgisayar sisteminin önyükleme dosyalarını tamamen devre dışı bırakmanız gerekeceği gerçeğine dikkat etmeye değer. Aksi takdirde şifre çözme işlemi oldukça uzun sürebilir.

bağlam menüsü

Bu, BitLocker hizmetiyle ilgili madalyonun yalnızca bir yüzüdür. BitLocker'ın ne olduğu muhtemelen zaten açıktır. Ancak kapak tarafı, ek menüleri, bu hizmete bağlantıların varlığından izole etmektir.

Bunu yapmak için tekrar BitLocker'a bakalım. Hizmete giden tüm bağlantılar içerik menüsünden nasıl kaldırılır? İlkokul! "Explorer" da istenen dosya veya klasörü seçerken servis bölümünü kullanır ve ilgili içerik menüsünü düzenler, ayarlara gideriz, ardından komut ayarlarını kullanır ve düzenleriz.

Bundan sonra, kayıt defteri düzenleyicisinde, ROOTDirectoryShell bölümünü bulduğumuz HKCR şubesine giriyoruz, genişletiyoruz ve sağ tıklama menüsünden Del tuşuna veya sil komutuna basarak istenen öğeyi siliyoruz. Aslında BitLocker bileşeniyle ilgili son şey bu. Nasıl kapatılacağı bence zaten açık. Ama aldanmayın. Yine de, beğenseniz de beğenmeseniz de, bu hizmet arka planda (yani, her ihtimale karşı) çalışacaktır.

Son söz yerine

Bunun BitLocker şifreleme sistemi bileşeni hakkında söylenebilecek her şeyden çok uzak olduğunu eklemek gerekiyor. BitLocker nedir, nasıl devre dışı bırakılacağını ve menü komutlarının nasıl kaldırılacağını da çözdü. Soru şudur: BitLocker'ı devre dışı bırakmaya değer mi? Burada sadece bir tavsiye verilebilir: kurumsal bir yerel alan ağında bu bileşeni hiç devre dışı bırakmamalısınız. Ama bu bir ev bilgisayarı terminaliyse neden olmasın?

fb.ru

Windows 10'da flash sürücülerin ve sürücülerin Bitlocker şifrelemesi

Çoğumuz sıklıkla önemli, değerli bilgileri harici cihazlara aktarırız. Bunlar ssd sürücüler, veri depolama için diğer harici sürücüler olabilir. En popüler olanı, muhtemelen bir kişinin gerekli bilgileri en sık aktardığı normal bir flash sürücüdür. Ama ya flash sürücünüzü kaybederseniz? Veya taşınabilir bir harici ssd sürücüsü? Cevap: Harici cihazlarınızı şifreleyin ve bir USB flash sürücüye bir şifre koyun, böylece onu bulduğunuzda hiç kimse bilgilerinizi kullanamaz. Flash sürücüleri korumak için birçok üçüncü taraf yazılımı vardır, ancak yüklenmekte olan program ihmal nedeniyle sonunda silinebilirse neden gereklidir. Bu yazıda, yerleşik Windows 10 aracı ile cihazlarınızı nasıl koruyacağınıza bakacağız.

Not: Windows 10'un Pro veya Enterprise sürümlerinde bulunan BitLocker'ı kullanacağız.

Ayrıca şunu görmenizi tavsiye ederim:

EFS işlevini kullanarak bir klasör ve dosyaları parolayla koruma

Programsız bir klasöre şifre koyun

BitLocker nedir?

BitLocker - USB flash sürücüler, SD kartlar ve harici sabit sürücüler dahil olmak üzere çıkarılabilir medya için bir şifreleme özelliği. BitLocker, NTFS, FAT32, exFAT dosya sistemlerini destekler. Bu dosya sistemlerinden herhangi biriyle biçimlendirilmiş, BitLocker ile korunabilir. Klasörleri ve dosyaları şifrelemek için tasarlanmış EFS şifrelemesinin aksine, BitLocker dosyalarla çalışamaz; çıkarılabilir medya için tasarlanmıştır.

Windows 10'da bir flash sürücüye ve sürücülere nasıl şifre konur

- Windows 10'a bir USB flash sürücü veya harici sabit sürücü bağlayın.

- Korumak istediğiniz sürücüye sağ tıklayın ve BitLocker'ı Aç seçeneğine tıklayın.

- Sürücünün kilidini açmak için parola kullan kutusunu işaretleyin.

- Verilerinizi korumak için kendi şifrenizi oluşturun.

- Arşivleme anahtarını seçin Dosyayı kaydet.

- Dosyayı sizin için uygun bir yere kaydedin, şifreyi unuttuysanız flash sürücünün kilidini açmak için buna ihtiyacınız olacak.

- Tüm diski şifrelemenizi öneririm.

- Şifreleme modu Uyumluluk modunu seçin.

- İşlemin sonunu bekleyin.

Parola korumalı verilere erişim

- Şifreli cihazınızı bilgisayarınızın USB bağlantı noktasına takın ve açın.

- Şifrelemenin başında bulduğunuz şifrenizi girin.

- Flash sürücü parolanızı unuttuysanız, Gelişmiş Seçenekler'e tıklayın ve bilgisayarınıza kaydettiğiniz kurtarma kodunu girin.

BitLocker'ı devre dışı bırakın ve flash sürücüden parolayı kaldırın

Belirlenen parolayı kaldırmak ve flash sürücüyü tekrar normal hale getirmek için Bitlocker'ı devre dışı bırakmanız gerekir. Bunu yapmak için usb cihazınızı bilgisayarınıza takın ve kilit açma şifrenizi girin.

- Kilidi açıldıktan sonra flash sürücüye sağ tıklayın ve BitLocker'ı Yönet'i seçin.

- Parolayı kaldırmak istediğiniz cihazı bulun ve alttaki BitLocker'ı Kapat'ı tıklayın.

Ayrıca bakınız:

HyperComments tarafından desteklenen yorumlar Hata bildir

mywebpc.ru

Bitlocker kullanarak bir sürücü veya flash sürücü gizli verilerle nasıl şifrelenir

Herkese selam! Kişisel verilerin yetkisiz erişime karşı korunması PC kullanıcıları için önemli bir noktadır. Bu özellikle, yetkisiz görüntülemeden gizlenmesi gereken ticari veya diğer bilgilerin saklandığı ofis bilgisayarları için geçerlidir. Bugün "Windows 10'da Bitlocker Sürücü Şifrelemesi" konusunu ele alacağım. Bu malzeme, standart "düzinelerce" araç kullanarak yalnızca sabit sürücüdeki değil, aynı zamanda çıkarılabilir medyadaki verilerin güvenliğini sağlamaya yardımcı olacaktır.

BitLocker yardımcı programı ilk olarak Windows 7'de (Gelişmiş Sürüm) ortaya çıktı, ardından işletim sisteminin sonraki sürümlerinde uygulandı. Yalnızca profesyonel ve kurumsal sürümlerde mevcuttur. "Ev" kullanıcıları için basitleştirilmiş bir Cihaz Şifreleme kurulumu sağlanır.

Şifrelemenin özü

Ne olduğunu? İşlem, verileri yalnızca sahibi tarafından okunabilen özel bir biçime dönüştürmek için özel bir algoritmanın kullanılmasıdır. Birisi korumalı dosyaları açmaya çalışsa bile, bir sürü anlamsız harf ve rakam gösterecektir.

BitLocker'ı Etkinleştir

Kodlamayı nasıl etkinleştireceğinizle ilgileniyor musunuz? Ayrıntılı talimatlar aşağıdadır.

- Kontrol panelinde "Sistem ve Güvenlik" bölümüne gidin ve "Disk Şifreleme" sekmesini seçin.

- İkinci yol. İstenilen diske, dosyaya veya klasöre sağ tıklıyoruz. "Açık" bağlam menüsü öğesini seçin. BitLoker. Bu seçenek listede yoksa, işletim sisteminin desteklenmeyen bir sürümünü kullanıyorsunuz demektir. Bir flash sürücüyü şifrelemek için aynı şekilde ilerliyoruz.

- İki seçenekten birini seçme seçeneğini sunan bir pencere açılacaktır: "Sabit Sürücüler" ve "BitLocker To Go".

İlk yöntem, toplam HDD şifrelemesi için uygundur. Bu durumda, PC'nin açılışı sırasında, belirlediğiniz şifreyi belirtmeniz gerekecektir. Ancak bundan sonra kod çözücü işini yapacak ve sistem başlayacaktır.

İkinci yöntem harici sürücüler için uygundur. PC'ye böyle bir flash sürücü bağlandığında, şifreyi girdikten sonra diskin içeriğini açmak mümkün olacaktır.

- Bilgisayarda TPM modülü kurulu olmadığı durumlarda (chipset üzerinde bulunan ve şifreleme anahtarlarını depolayabilen bir chiptir. Güvenlik seviyesini arttırır. Disk çalınsa bile veriler kapalı kalır), o zaman aşağıdaki hata penceresini alacaksınız. Bir TPM etkin olmadan BitLocker'a izin vermenizi isteyecektir:

- TRM'yi devre dışı bırakmak için ve sanırım birkaç kişide var, grup politikalarını değiştirmek için gpedit.msc yardımcı programını (Win + R konsolundan giriyoruz) kullanacağız. Klasör ağacından geçelim:

- Pencerenin sağ tarafında "Doğrulama iste ..." öğesini buluyoruz ve durumu "Açık" olarak değiştiriyoruz. Ayrıca, uygun kutuyu işaretleyerek TPM olmadan şifreleme kullanımına izin veriyoruz:

Sorularım var? Yoksa son derece basit mi? Zorluklar ortaya çıkarsa (sonuçta, en evrensel talimat bile belirli durumlarda çalışmayabilir), makaleden sonra yorum formu aracılığıyla sorular sorun.

Kilidi açmanın yolları

Önceki talimatların tüm adımlarını başarıyla tamamladıktan sonra, diskin kilidini açabileceğiniz bir yöntem seçmeniz gerekecektir. En yaygın seçenek bir şifre belirlemektir. Ancak, kod çözme için anahtarları depolayacak özel bir harici ortam oluşturabilirsiniz. Anakartta bir TPM yongası varsa, seçeneklerin seçimi önemli ölçüde genişleyecektir. Örneğin, bilgisayar başlatılırken otomatik şifre çözmeyi belirtmek veya şifre çözme için bir PIN ve diskler için ek bir kod belirlemek gerçekçi olacaktır.

En çok beğendiğiniz tüm mevcut yöntemlerden birini seçin.

Yedek anahtar

Parolanızı unutursanız veya ana anahtar ortamını kaybederseniz ne olacağını düşünüyorsunuz? Veya HDD'yi başka bir PC'ye mi kurun (farklı bir TPM ile)? Böyle bir durumda erişim nasıl geri yüklenir? Windows 10, bir yedekleme anahtarı kaydetme (bir diske, flash sürücüye) veya yazdırma olanağı sağlar. Kopyanın güvenli bir şekilde saklanmasını sağlamak önemlidir, böylece kimse ona ulaşamaz. Aksi takdirde koruma sağlamaya yönelik tüm çabalar sıfıra inecektir.

Dikkat! Tüm anahtarları kaybederseniz, verilerinizi sonsuza kadar kaybedersiniz! Daha doğrusu, onların şifresini çözemeyeceksiniz! Bu tür bir korumayı devre dışı bırakmak imkansızdır.

BitLocker yardımcı programı çevrimdışı çalışır ve sürücülerdeki yeni eklenen (oluşturulan) dosya ve klasörleri şifreler. Alabileceğiniz iki olası yol vardır.

- Boş alan (kullanılmayan) dahil tüm diski şifreleyin. Güvenilir ama yavaş. Tüm bilgileri gizlemeniz gereken durumlar için uygundur (uzun zaman önce silinen ve geri yüklenebilen dosyalar hakkında bile).

- Yalnızca kullanılan alanı koruyun (dolu bölümler). Bu daha hızlı bir yöntemdir ve çoğu durumda seçim yapmanızı öneririm.

Bu aşamadan sonra sistemin analizi başlayacaktır. Bilgisayar yeniden başlatılacak ve şifreleme işlemi doğrudan başlayacaktır. İlerlemeyi izlemek için bildirim alanındaki simgenin üzerine gelebilirsiniz. RAM tüketimi nedeniyle performansta hafif bir düşüş olduğu belirtilmelidir.

PC'nin müteakip başlatılmasına, bir PIN kodu giriş penceresinin görünümü veya anahtarlı bir USB sürücüsü takma önerisi eşlik edecektir. Her şey seçtiğiniz yönteme bağlıdır.

Bir yedek anahtar kullanmaya başvurmanız gerekiyorsa, klavyede Esc tuşuna basmalı ve kurtarma sihirbazının talimatlarını izlemelisiniz.

BitLocker To Go'yu Kullanma

Harici sürücüleri şifrelemek için yardımcı programın ilk kurulumu, yukarıdaki talimatlarla aynıdır. Ancak PC'nizi yeniden başlatmanız gerekmez.

Önemli nokta! İşlemin sonuna kadar sürücüyü çıkarmayın, aksi takdirde sonuçlar beklenmedik olabilir.

"Güvenli" flash sürücüyü dizüstü bilgisayara bağladığınız anda bir şifre giriş penceresi görünecektir:

BitLocker ayarlarını değiştirme

Kullanıcıların şifreyi ve diğer ayarları değiştirememesi mantıksız olurdu. Korumayı nasıl kaldıracağınızı bilmek ister misiniz? Bu basitçe yapılır. İstediğiniz sürücüye sağ tıklayın ve "BitLoker'ı Yönet" seçeneğini seçin.

Sağ tarafta bir seçenekler listesi var. En son "Kapat ..." öğesi şifrelemeyi kapatmaktan sorumludur.

Kişisel kullanım deneyimi

Yanımda her zaman bitlocker ile şifrelenmiş bir flash sürücüm olur, çünkü üzerinde şifreler, fotoğraflar ve iş verileri saklarım. İş seyahatlerimden birinde flash sürücümü kaybettim ama hiç üzülmedim çünkü tüm verilerin şifreli olduğunu ve bulan kişinin onu kullanamayacağını anladım. Güvenlik konusunda endişe duyanlar için bu en iyi çözümdür.

Böylece bu zor ama önemli konuyu anladık. Son olarak bu tür bir koruma kullanımının işlemci üzerindeki yük artışını etkilediğini ve RAM kaynaklarını tükettiğini belirtmek isterim. Ancak bunlar, hırsızlık ve yetkisiz erişim nedeniyle korunmasız bilgilerin kaybolmasına kıyasla küçük fedakarlıklar. Katılıyor musun?

Saygılarımla, Victor

it-technik.ru

bit kilitleyici. Sorular ve cevaplar

Şunlar için geçerlidir: Windows 8.1, Windows Server 2012 R2, Windows Server 2012, Windows 8

BT uzmanlarına yönelik bu bölüm, BitLocker için kullanım, yükseltme, dağıtım ve yönetim gereksinimleri ve anahtar yönetim ilkeleriyle ilgili sık sorulan soruların yanıtlarını sağlar.

BitLocker, İşletim Sistemi Sürücüleriyle Nasıl Çalışır?

BitLocker, takas ve hazırda bekletme dosyaları da dahil olmak üzere işletim sistemi sürücüsündeki tüm kullanıcı ve sistem dosyalarını şifreleyerek ve önceden indirilmiş bileşenlerin ve önyükleme yapılandırma verilerinin bütünlüğünü doğrulayarak kayıp veya çalıntı bilgisayarlarda veri ihlali risklerini azaltmak için kullanılabilir.

BitLocker, Çıkarılabilir ve Sabit Sürücülerle Nasıl Çalışır?

BitLocker, bir veri sürücüsünün tüm içeriğini şifrelemek için kullanılabilir. Grup İlkesi ile, sürücüye veri yazılmadan önce bir sürücüde BitLocker'ın etkinleştirilmesini zorunlu kılabilirsiniz. BitLocker, veri sürücüleri için çeşitli kilit açma yöntemleriyle yapılandırılabilir ve bir veri sürücüsü, birkaç kilit açma yöntemini destekler.

Evet, BitLocker, işletim sistemi sürücüleri için çok faktörlü kimlik doğrulamayı destekler. Bir TPM 1.2 veya 2.0 bilgisayarında BitLocker'ı etkinleştirirseniz, bu TPM'ye dayalı ek kimlik doğrulama biçimleri kullanabilirsiniz.

BitLocker özelliklerinin tümünü kullanmak için, bilgisayarınızın BitLocker Sürücü Şifrelemesi teknik incelemesinde BitLocker Desteklenen Sürücü Yapılandırmalarında listelenen donanım ve yazılım gereksinimlerini karşılaması gerekir.

BitLocker'ın çalışması için iki bölüm gereklidir, çünkü başlatma öncesi kimlik doğrulama ve sistem bütünlüğü denetimleri, işletim sisteminin şifreli sürücüsüyle aynı olmayan ayrı bir bölümde gerçekleştirilmelidir. Bu yapılandırma, işletim sisteminin ve şifrelenmiş diskteki verilerin korunmasına yardımcı olur.

BitLocker, BitLocker Sürücü Şifrelemesi teknik incelemesinin Gereksinimler bölümünde listelenen TPM sürümlerini destekler.

Bunun nasıl yapılacağı hakkında bilgi için, bkz. TPM Sürücü Bilgilerini Bulma.

Bunun nasıl yapılacağı hakkında bilgi için, bkz. TPM Sürücü Bilgilerini Bulma.

Evet, BIOS veya UEFI sabit yazılımı önyükleme sırasında bir USB flash sürücüden okumayı destekliyorsa, BitLocker'ı TPM 1.2 veya 2.0 olmayan bir işletim sistemi sürücüsünde etkinleştirebilirsiniz. BitLocker, BitLocker birim ana anahtarı bilgisayardaki TPM'den veya o bilgisayar için BitLocker başlangıç anahtarını içeren bir USB flash sürücüden alınana kadar BitLocker korumalı sürücünün kilidini açmadığı için bu mümkündür. Ancak, TPM'si olmayan bilgisayarlar, BitLocker'ın desteklediği Sistem Bütünlüğü denetimini gerçekleştiremez.

USB aygıtının önyükleme sırasında okunabildiğini doğrulamak için BitLocker yüklemesi sırasında BitLocker sistem kontrolünü kullanın. Bu kontrol, USB aygıtlarının doğru zamanda okunabilmesini ve bilgisayarın diğer BitLocker gereksinimlerini karşıladığından emin olmak için testler yapar.

TPM olmayan bir bilgisayarda BitLocker'ın nasıl etkinleştirileceği hakkında bilgi için bkz. BitLocker: BitLocker nasıl etkinleştirilir.

Gerekli Windows işletim sistemleri ve TPM sürümleri hakkında daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesindeki Gereksinimler bölümüne bakın.

TCG standartlarını ve aşağıdaki gereksinimleri karşılayan BIOS veya UEFI sabit yazılımı için bilgisayar üreticinize danışın.

Uygun olduğunda logo sertifikasını geçmiştir ve bu bölümün başındaki Uygulama listesinde listelenen sürümlerle uyumludur.

İstemci bilgisayar için TCG standartlarına uygunluk.

Kötü amaçlı BIOS ürün yazılımının veya önyükleme yazılımının bilgisayara yüklenmesini önleyen güvenli bir güncelleme mekanizması.

BitLocker'ı işletim sistemi sürücülerinde ve sabit veri sürücülerinde etkinleştirmek, devre dışı bırakmak ve yeniden yapılandırmak için yerel Yöneticiler grubuna üyelik gerekir. Standart kullanıcılar, çıkarılabilir veri sürücülerinde BitLocker'ı etkinleştirebilir, devre dışı bırakabilir ve yeniden yapılandırabilir.

Daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesindeki Gereksinimler bölümüne bakın.

Bilgisayarınızın başlangıç ayarlarını, sabit sürücü önyükleme sırasında CD/DVD veya USB bellek gibi diğer tüm sürücülerden önce gelecek şekilde yapılandırmalısınız. Sabit sürücü ilk sürücü değilse ve genellikle sabit sürücüden önyükleme yapıyorsanız, önyükleme sırasında çıkarılabilir ortam algılandığında önyükleme sırasında bir değişiklik algılamanız veya beklemeniz mümkündür. Önyükleme sırası genellikle BitLocker'ın denetlediği sistem boyutunu etkiler ve önyükleme sırasını değiştirmek sizden bir BitLocker kurtarma anahtarı ister. Aynı nedenle, yerleştirme istasyonu olan bir dizüstü bilgisayarınız varsa, hem yerleştirme hem de yerleştirme sırasında sabit sürücünün önyükleme sırasında ilk sırada geldiğinden emin olun.

Daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesindeki BitLocker Mimarisi bölümüne bakın.

Evet. İşletim sistemi sürücüsünün şifresini çözmeden Windows 7'den Windows 8 veya Windows 8.1'e yükseltmek için, Windows 7'de Denetim Masası'nda BitLocker Sürücü Şifrelemesi'ni açın, BitLocker'ı Yönet bağlantısını ve ardından Askıya Al'ı tıklayın. Korumayı duraklatmak sürücünün şifresini çözmez, ancak BitLocker tarafından kullanılan kimlik doğrulama mekanizmalarını devre dışı bırakır ve sürücüye erişmek için güvenli olmayan bir anahtar kullanır. Windows 8 DVD veya Windows 8.1 Güncellemesini kullanarak yükseltme işlemine devam edin. Güncelleme tamamlandıktan sonra Dosya Gezgini'ni açın, sürücüye sağ tıklayın ve Korumayı Sürdür'ü seçin. BitLocker kimlik doğrulama yöntemleri yeniden etkinleştirilir ve güvenli olmayan anahtar kaldırılır.

Şifre Çöz komutu, BitLocker korumasını tamamen kaldırır ve sürücünün şifresini tamamen çözer.

Askıya alma, verileri şifrelenmiş halde bırakır, ancak BitLocker birim ana anahtarını güvenli olmayan bir anahtarla şifreler. Güvensiz, diskte şifreleme ve korumasız olarak depolanan bir şifreleme anahtarıdır. Bu anahtarı şifrelemeden saklamak, Suspend komutunun tüm sürücünün şifresini çözmek ve yeniden şifrelemek için zaman ve kaynak harcamadan bilgisayarı değiştirmesine ve güncellemesine olanak tanır. Değişiklikler yapılıp yeniden etkinleştirildikten sonra BitLocker, yükseltme sırasında değişen yeni bileşen değerleriyle şifreleme anahtarını mühürler, birim ana anahtarı değiştirilir, koruyucular güncellenir ve korumasız anahtar silinir.

Aşağıdaki tablo, bir yükseltme gerçekleştirmeden veya güncellemeleri yüklemeden önce yapmanız gereken adımları listeler.

Windows Her Zaman Yükseltme | şifre çözme |

Windows 7'den Windows 8'e yükseltme | Gerilim |

Microsoft'a ait olmayan yazılımları güncelleyin, örneğin: bilgisayar üreticisi tarafından sağlanan bir ürün yazılımı güncellemesi; TPM üretici yazılımının güncellenmesi; Önyükleme bileşenlerini değiştiren Microsoft dışı uygulamalara yönelik güncellemeler. | Gerilim |

Microsoft Update'ten yazılım ve işletim sistemi güncellemeleri | Bu güncellemeler, sürücünün şifresini çözmenizi veya BitLocker'ı devre dışı bırakmanızı veya duraklatmanızı gerektirmez. |

Evet, BitLocker ve TPM dağıtımı ve yapılandırması, TPM araç seti veya Windows PowerShell komut dosyaları kullanılarak otomatikleştirilebilir. Komut dosyalarının uygulanması ortama bağlıdır. BitLocker'ı yerel olarak veya uzaktan yapılandırmak için BitLocker Manage-bde.exe komut satırı aracını da kullanabilirsiniz. BitLocker WMI sağlayıcılarını kullanan komut dosyaları yazma hakkında daha fazla bilgi için BitLocker Sürücü Şifreleme Sağlayıcısı adlı MSDN makalesine bakın. BitLocker Sürücü Şifrelemesi ile Windows PowerShell cmdlet'lerini kullanma hakkında daha fazla bilgi için bkz. Windows PowerShell'de BitLocker Cmdlet'leri.

Evet. Windows Vista'da BitLocker yalnızca işletim sistemi sürücülerini şifreler. Windows Vista SP1 ve Windows Server 2008, sabit veri sürücülerinin şifrelenmesi için destek ekledi. Windows Server 2008 R2 ve Windows 7'de tanıtılan özellikler, BitLocker'ın çıkarılabilir veri sürücülerini de şifrelemesine olanak tanır.

Tipik olarak, performans düşüşü yüzde onu geçmez.

Siz çalışmaya devam ederken ve sistem kullanılabilir durumdayken BitLocker şifrelemesi arka planda çalışsa da, şifreleme süresi sürücü türüne, boyutuna ve hızına göre değişir. Çok büyük disklerin şifrelenmesi, kullanılmadıkları zamanları programlamak için makul bir zamandır.

Windows 8 ve Windows Server 2012'de yeni olan BitLocker'ı etkinleştirdiğinizde, BitLocker'ın tüm sürücüyü mü yoksa yalnızca kullanılan alanı mı şifreleyeceğini seçebilirsiniz. Yeni bir sabit sürücüde, kullanılan alan şifrelemesi, tüm sürücüyü şifrelemekten belirgin şekilde daha hızlıdır. Bir şifreleme seçeneği belirlediğinizde BitLocker, verileri depolandığı anda otomatik olarak şifreler ve şifreleme olmadan hiçbir verinin depolanmamasını sağlar.

Bilgisayar kapanırsa veya hazırda bekleme moduna girerse, BitLocker şifreleme ve şifre çözme işlemi, Windows bir sonraki başlatılışında kaldığı yerden devam eder. Aynısı bir elektrik kesintisi durumunda da olur.

Hayır, BitLocker, verileri okurken ve yazarken tüm sürücüyü şifrelemez ve şifresini çözmez. BitLocker korumalı bir sürücüde şifrelenen sektörlerin şifresi yalnızca sistem okumaları tarafından istendiğinde çözülür. Diske yazılan bloklar, sistem onları fiziksel diske yazmadan önce şifrelenir. BitLocker korumalı bir sürücüde veriler hiçbir zaman şifrelenmemiş halde bırakılmaz.

Windows 8'de sunulan denetimler, BitLocker korumalı bir bilgisayarın bu sürücülere veri yazabilmesi için veri sürücülerinde BitLocker korumasının etkinleştirilmesini gerektiren Grup İlkesi ayarlarını etkinleştirmenize olanak tanır. Daha fazla bilgi için, BitLocker Grup İlkesi Ayarları makalesindeki BitLocker tarafından korunmayan çıkarılabilir sürücülere yazmayı reddet veya BitLocker tarafından korunmayan sabit sürücülere yazmayı reddet bölümüne bakın.

Bu ilke ayarları etkinleştirilirse, BitLocker korumalı bir işletim sistemi, BitLocker korumalı olmayan veri sürücülerini salt okunur modda bağlar.

BitLocker etkin olmayan bir bilgisayar kullanılırken verileri yanlışlıkla şifrelenmemiş sürücülere kaydedebilecek kullanıcıları yönetme yolları da dahil olmak üzere daha fazla bilgi için bkz. BitLocker: Ağınızdaki kullanıcıların şifrelenmemiş bir sürücüye veri kaydetmesini önleme.

Aşağıdaki sistem değişiklikleri, bütünlük denetiminin başarısız olmasına neden olabilir. Bu senaryoda, TPM, korunan işletim sistemi sürücüsünün şifresini çözmek için bir BitLocker anahtarı sağlamaz.

BitLocker ile şifrelenmiş bir sürücüyü yeni bir bilgisayara taşıma.

Yeni bir TPM ile yeni bir anakart takma.

TPM'yi kapatın, devre dışı bırakın veya temizleyin.

Önyükleme yapılandırma seçeneklerini değiştirin.

BIOS, UEFI sabit yazılımı, Ana Önyükleme Kaydı (MBR), önyükleme sektörü, önyükleme yöneticisi, seçenek ROM'u, diğer önyükleme öncesi bileşenleri veya önyükleme yapılandırma verilerini değiştirme.

Daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesinde Nasıl çalışır bölümüne bakın.

BitLocker, bilgisayarınızı çok sayıda saldırıdan korumak üzere tasarlandığından, BitLocker'ın kurtarma modunda başlamasının birçok nedeni vardır. Bu nedenlere ilişkin bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesinin Kurtarma Senaryoları bölümüne bakın.

Evet, BitLocker şifrelemesinin etkin olduğu aynı bilgisayarda, aynı bilgisayarda BitLocker korumasının etkinleştirilmiş olması koşuluyla sabit sürücüleri değiştirebilirsiniz. BitLocker anahtarları, TPM ve işletim sistemi sürücüsüne özgüdür. Bu nedenle, bir disk arızası durumunda bir yedek işletim sistemi diski veya bir veri diski hazırlamak için aynı TPM'yi kullandıklarından emin olmalısınız. Ayrıca, farklı işletim sistemleri için farklı sabit sürücüler ayarlayabilir ve ardından farklı kimlik doğrulama yöntemleriyle (örneğin, yalnızca bir sürücüde TPM ve diğerinde PIN girişli TPM) her sürücüde BitLocker'ı etkinleştirebilirsiniz; bu, çakışmaya yol açmaz. .

Evet, veri sürücüsünün kilidi, Denetim Masası'ndaki BitLocker Sürücü Şifrelemesi öğesi kullanılarak normal şekilde (bir parola veya akıllı kart kullanılarak) açılabilir. Veri sürücünüz yalnızca otomatik kilit açmaya ayarlanmışsa bir kurtarma anahtarı kullanmanız gerekir. İşletim sistemi sürücüsü, bu bölümün başındaki Uygulama listesinde listelenen işletim sisteminin sürümünü çalıştıran başka bir bilgisayara bağlıysa, şifrelenmiş sabit sürücünün kilidi bir veri kurtarma aracısı (yapılandırılmışsa) veya bir kurtarma anahtarı kullanılarak açılabilir. .

Bazı sürücüler BitLocker şifrelemesini kullanamayabilir. Örneğin, disk boyutu çok küçük olabilir, dosya sistemi uyumsuz olabilir, disk dinamik olabilir veya bir sistem bölümü olarak belirlenmiş olabilir. Varsayılan olarak, sistem sürücüsü (veya sistem bölümü) Bilgisayar penceresinde görüntülenmez. Ancak, özel bir işletim sistemi kurulumu sırasında sürücü gizli olarak oluşturulmazsa görüntülenebilir ancak şifrelenemez.

BitLocker koruması, herhangi bir sayıda dahili sabit sürücü için desteklenir. Bazı sürümler, ATA ve SATA doğrudan bağlı depolama aygıtlarını destekler. Desteklenen sürücülerle ilgili ayrıntılar için, BitLocker Sürücü Şifrelemesi teknik incelemesinde BitLocker Tarafından Desteklenen Sürücü Yapılandırmalarına bakın.

BitLocker, çeşitli anahtarlar oluşturabilir ve kullanabilir. Bazıları zorunlu, bazıları ise gerekli güvenlik seviyesine bağlı olarak kullanılabilen isteğe bağlı sigortalardır.

Daha fazla bilgi için, BitLocker Sürücü Şifrelemesi teknik genel bakışında BitLocker Nedir konusuna bakın.

İşletim sistemi sürücüsü veya sabit veri sürücüsü için kurtarma parolası veya kurtarma anahtarı bir klasörde, bir veya daha fazla USB cihazında saklanabilir, Microsoft hesabınıza kaydedilebilir veya yazdırılabilir.

Çıkarılabilir veri sürücüleri için kurtarma parolası ve kurtarma anahtarı bir klasöre kaydedilebilir, Microsoft hesabınıza kaydedilebilir veya yazdırılabilir. Varsayılan olarak, çıkarılabilir sürücü için kurtarma anahtarı, çıkarılabilir sürücüde saklanamaz.

Bir etki alanı yöneticisi, otomatik olarak kurtarma parolaları oluşturmak ve bunları BitLocker ile korunan tüm sürücüler için Etki Alanı Hizmetleri'nde depolamak için gelişmiş bir grup ilkesi yapılandırabilir.

Daha fazla bilgi için bkz. BitLocker: Parolalar ve Kurtarma Anahtarları Nasıl Depolanır.

Yalnızca TPM kimlik doğrulama modunu çok faktörlü kimlik doğrulama moduna değiştirmek için Manage-bde.exe komut satırı aracını kullanabilirsiniz. Örneğin, BitLocker'da yalnızca TPM kimlik doğrulaması etkinleştirildiyse, PIN kimlik doğrulamasını eklemek için, istenen sayısal PIN'i değiştirerek yükseltilmiş bir komut isteminden aşağıdaki komutları girin:

yönet-bde --protectors --delete %systemdrive% -type tpm

yönetmek-bde --protectors --add %systemdrive% -tpmandpin

Daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesinde Önyükleme Sırasında Kimlik Doğrulama Modları'na bakın.

BitLocker, şifrelenmiş bir sürücünün zorunlu kimlik doğrulama olmadan kurtarılamayacağı şekilde tasarlanmıştır. Kurtarma modunda, şifrelenmiş sürücünün kilidini açmak için kullanıcının bir kurtarma parolasına veya kurtarma anahtarına ihtiyacı vardır.

Her iki anahtarı da aynı USB flash sürücüde saklamak teknik olarak mümkündür ancak önerilmez. Başlangıç anahtarına sahip USB flash sürücü kaybolur veya çalınırsa kurtarma anahtarına erişim de kaybolur. Ayrıca, böyle bir anahtarın eklenmesi, TPM tarafından ölçülen dosyalar değişse ve sistem bütünlük denetimi yapılmasa bile bilgisayarın kurtarma anahtarı kullanılarak otomatik olarak önyüklenmesine neden olur.

Evet, bilgisayar başlangıç anahtarı birden çok USB flash sürücüde saklanabilir. BitLocker korumalı bir sürücüyü sağ tıklayın ve kurtarma anahtarlarını kopyalama seçeneklerini açmak için BitLocker'ı Yönet'i seçin.

Evet, farklı bilgisayarlar için BitLocker başlangıç anahtarlarını aynı USB flash sürücüde depolayabilirsiniz.

Aynı bilgisayar için farklı başlangıç anahtarları oluşturmak üzere komut dosyaları kullanabilirsiniz, ancak TPM'nin etkin olduğu bilgisayarlar için farklı başlangıç anahtarları oluşturmak, BitLocker'ın TPM'nin Sistem Bütünlüğü denetimini kullanmasını engeller.

Birden fazla PIN kodu kombinasyonu oluşturmak mümkün değildir.

Ham veriler, tam birim şifreleme anahtarıyla şifrelenir ve daha sonra birim ana anahtarıyla şifrelenir. Birim ana anahtarı, kimlik doğrulama türüne (anahtar koruyucuları veya TPM) ve kurtarma senaryolarına bağlı olarak çeşitli olası yöntemlerden biri kullanılarak şifrelenir.

Şifreleme anahtarları, bunların nasıl kullanıldığı ve nerede saklandıkları hakkında daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik genel bakışında BitLocker Nedir konusuna bakın.

Tam birim şifreleme anahtarı, birim ana anahtarıyla şifrelenir ve şifrelenmiş sürücüde saklanır. Birim ana anahtarı, uygun bir anahtar koruyucu ile şifrelenir ve şifrelenmiş diskte saklanır. BitLocker koruması askıya alınırsa birim ana anahtarını şifreleyen korumasız anahtar da şifrelenmiş birim ana anahtarıyla birlikte şifrelenmiş sürücüde depolanır.

Bu depolama prosedürü, birim ana anahtarının hiçbir zaman şifreleme olmadan saklanmamasını ve BitLocker şifrelemesi devre dışı bırakılmadığı sürece her zaman korunmasını sağlar. Anahtarlar ayrıca yedeklilik için iki ek disk konumunda saklanır. Anahtarlar, indirme yöneticisi tarafından okunabilir ve işlenebilir.

Daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesinde Nasıl çalışır bölümüne bakın.

F1-F10 tuşları, tüm bilgisayarlarda tüm diller için önyükleme öncesi ortamda kullanılabilen evrensel yoklama kodlarına sahiptir. 0 - 9 arasındaki sayı tuşları, tüm klavyelerde önyükleme ortamında kullanılmayabilir.

Güvenli bir PIN kullanılırsa, kullanıcılara, önyükleme ortamına doğru PIN'in girilebilmesini sağlamak için BitLocker yüklemesi sırasında ek bir sistem denetimi yapmaları önerilir. Gelişmiş PIN'ler hakkında daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesinde BitLocker Nedir konusuna bakın.

Saldırgan, PIN kodunu kaba kuvvetle bulabilir. Bir saldırgan tarafından, doğru kod bulunana kadar çeşitli PIN kombinasyonlarını kontrol eden otomatik bir araç kullanılarak kaba kuvvet saldırısı gerçekleştirilir. BitLocker korumalı bilgisayarlar için sözlük saldırısı olarak da bilinen bu saldırı türü, saldırganın bilgisayara fiziksel olarak erişmesini gerektirir.

TPM, bu saldırıları tespit etmek ve bunlara karşı koymak için yerleşik yeteneklere sahiptir. Farklı üreticilerin TPM'leri farklı kurcalamaya karşı önlemlere sahip olduğundan, bilgisayarınızdaki TPM'nin PIN kaba kuvvet kırılmasını nasıl karşıladığını belirlemek için TPM üreticisine danışın.

TPM üreticisini belirledikten sonra, TPM'nin geliştirilmesi hakkında bilgi almak için onlarla iletişime geçin. Çoğu üretici, PIN hatalarının sayısı arttıkça PIN giriş arayüzü için kilitleme süresini katlanarak artırır. Ancak, her üreticinin hata sayacını azaltma veya sıfırlama konusunda kendi kuralları vardır.

Daha fazla bilgi için, bkz. TPM Sürücü Bilgilerini Bulma.

TPM üreticisini belirlemek için, bkz. TPM Sürücü Bilgilerini Bul.

TPM üreticisine sözlük saldırılarına nasıl karşı koyacağınızla ilgili aşağıdaki soruları sorun.

Engellenmeden önce kaç tane başarısız erişim girişimine izin verilir?

Başarısız erişim girişimlerinin sayısını ve diğer önemli parametreleri dikkate alarak kilidin süresini belirlemek için hangi algoritma kullanılır?

Hangi eylemler hata sayısının veya engelleme süresinin azalmasına veya sıfırlanmasına neden olabilir?

Evet ve hayır. Minimum başlangıç PIN uzunluğu ayarla grup ilkesi ayarında bir minimum PIN uzunluğu ayarlayabilir ve Güvenli başlangıç PIN'lerine izin ver grup ilkesi ayarını etkinleştirerek alfasayısal PIN'lere izin verebilirsiniz. Ancak, Grup İlkesi'nde PIN karmaşıklığı gereksinimlerini ayarlayamazsınız.

BitLocker To Go, çıkarılabilir veri sürücüleri için BitLocker Sürücü Şifrelemesidir. USB flash sürücüleri, SD kartları, harici sabit sürücüleri ve diğer sürücüleri NTFS, FAT16, FAT32 veya exFAT dosya sistemiyle şifreler.

Çıkarılabilir bir veri sürücüsünün kimliğinin nasıl doğrulanacağı veya kilidinin açılacağı ve bir BitLocker To Go okuyucusunun FAT biçimli sürücülerde yüklü olmadığının nasıl doğrulanacağı dahil olmak üzere daha fazla bilgi için bkz. BitLocker To Go'ya Genel Bakış.

Yedeklemeyi zorlamak için Grup İlkesi uygulanmadan önce bir sürücüde BitLocker etkinleştirilirse, bilgisayar bir etki alanına katıldığında veya Grup İlkesi uygulandığında kurtarma verileri otomatik olarak Active Directory Etki Alanı Hizmetleri'ne yedeklenmez. Ancak, Windows 8'de, Bilgisayarı, BitLocker korumalı işletim sistemi sürücüleri için kurtarma yöntemlerini seç, BitLocker korumalı sabit sürücüler için kurtarma yöntemlerini seç ve BitLocker korumalı çıkarılabilir sürücüler için kurtarma yöntemlerini seç'i kullanarak bilgisayarı bir BitLocker'ı etkinleştirmeden önce etki alanı. Bu, kuruluşunuzun BitLocker korumalı kurtarma verilerini Active Directory Etki Alanı Hizmetleri'ne yedekleyecektir.

BitLocker için Windows Yönetim Araçları (WMI) arabirimi, yöneticilerin çevrimiçi bir istemciyi geri yüklemek için mevcut verileri yedeklemek veya senkronize etmek için bir komut dosyası yazmasına olanak tanır, ancak BitLocker bu işlemi otomatik olarak yönetmez. Manage-bde komut satırı aracı, AD DS kurtarma verilerinizi manuel olarak yedeklemenize de olanak tanır. Örneğin, Active Directory Etki Alanı Hizmetleri'nde C: sürücüsündeki tüm kurtarma verilerini yedeklemek için yükseltilmiş bir komut isteminde şu komutu çalıştırın: Manage-bde -protectors -adbackup C:.

Evet, istemci bilgisayardaki olay günlüğüne Active Directory yedeklemesinin başarılı veya başarısız olduğunu gösteren bir giriş yazılır. Ancak, olay günlüğü başarıyı gösterse bile kurtarma verileri AD DS'den silinebilir. Ayrıca, BitLocker yapılandırması, Active Directory'den sürücünün kilidini açmak için yeterli veri kalmayacak şekilde değişebilir (örneğin, kurtarma parolasının anahtar koruyucusu kaldırılırsa). Sahte bir günlük girişi yapmak da mümkündür.

AD DS'nin geçerli bir yedeği olduğundan emin olmak için, BitLocker Parola Görüntüleyici'yi kullanarak AD DS'yi etki alanı yöneticisi kimlik bilgileriyle sorgulamanız gerekir.

Numara. BitLocker kurtarma parolaları AD DS'den kaldırılmaz ve bu nedenle her sürücü için birden çok parola görünebilir. Son parolayı belirlemek için nesnenin tarihini kontrol edin.

BitLocker Kurulum Sihirbazı çalışırken bir etki alanı denetleyicisinin kullanılamaz hale gelmesi gibi ilk yedekleme başarısız olursa, BitLocker kurtarma verilerini Active Directory Etki Alanı Hizmetleri'ne yedeklemeyi yeniden denemez.

Yönetici, Active Directory Etki Alanı Hizmetleri'nde (Windows 2008 ve Windows Vista) kurtarma bilgilerini depola ilke ayarında AD DS'de BitLocker yedeklemesi iste onay kutusunu seçerse veya (eşdeğeri) Kurtarma verileri AD'de depolanana kadar BitLocker'ı etkinleştirme İlke ayarlarından herhangi birinde işletim sistemi sürücüleri sistemi (çıkarılabilir veri sürücüleri, sabit veri sürücüleri) için DS BitLocker korumalı işletim sistemi sürücüleri için kurtarma yöntemlerini seçin, BitLocker korumalı sabit sürücüler için kurtarma yöntemlerini seçin, BitLocker korumalı çıkarılabilir için kurtarma yöntemlerini seçin sürücüler , bilgisayar bir etki alanına katılmadığında ve BitLocker kurtarma bilgileri Active Directory Etki Alanı Hizmetlerinde yedeklenmediğinde kullanıcılar BitLocker'ı açamaz. Bu seçenekler ayarlanırsa ve yedekleme başarısız olursa BitLocker etkinleştirilemez. Bu, yöneticilerin kuruluştaki tüm BitLocker korumalı sürücüleri kurtarabilmesini sağlar.

Bir yönetici bu kutuların işaretini kaldırırsa, sürücü, AD DS'deki kurtarma verilerini başarıyla yedeklemeden BitLocker tarafından korunabilir. Ancak BitLocker, başarısız olursa otomatik yedeklemeyi yeniden denemez. Bunun yerine yöneticiler, bağlantı geri yüklendikten sonra veri toplamak için bir etki alanına katılmadan önce bir bilgisayarda BitLocker'ı etkinleştirirseniz ne olur? bölümünde daha önce açıklandığı gibi bir yedekleme komut dosyası oluşturabilir.

BitLocker, yapılandırılabilir bir anahtar uzunluğuna (128 veya 256 bit) sahip AES şifreleme algoritmasını kullanır. Varsayılan şifreleme AES-128'dir, ancak ayarları Grup İlkesi aracılığıyla yapılandırabilirsiniz.

BitLocker'ı bir işletim sistemi sürücüsüne uygulamak için TPM 1.2 veya 2.0, BIOS veya UEFI sabit yazılımı ve TCG standartlarıyla uyumlu bir bilgisayar ve bir PIN kullanılmasını öneririz. TPM doğrulamasına ek olarak kullanıcı tanımlı bir PIN istenmesi, bir bilgisayara erişim sağlayan bir saldırganın bilgisayarı basitçe başlatmasını önler.

Temel yapılandırmasında, işletim sistemi sürücülerindeki BitLocker (TPM ile ancak ek kimlik doğrulaması olmadan), hazırda bekletme için ek koruma sağlar. İsteğe bağlı BitLocker kimlik doğrulamasının (TPM ve PIN girişi, TPM ve USB anahtarı veya TPM, PIN girişi ve USB anahtarı) kullanılması, hazırda bekletme modunda ek koruma sağlar. Hazırda bekletme modundan dönmek için BitLocker kimlik doğrulaması gerektiğinden bu yöntem daha güvenlidir. Uyku modunu devre dışı bırakmanızı ve kimlik doğrulama için TPM ve PIN kombinasyonunu kullanmanızı öneririz.

Çoğu işletim sistemi paylaşılan bellek alanını kullanır ve işletim sistemi fiziksel belleği yönetmekten sorumludur. TPM, harici yazılım güvenlik açıklarına karşı koruma sağlarken talimatları işlemek için kendi bellenimini ve dahili mantığını kullanan bir donanım bileşenidir. TPM korsanlığı, bilgisayara fiziksel erişim gerektirir. Ek olarak, kırma donanımı genellikle, kırma yazılımı kadar yaygın olmayan daha pahalı araçlar ve beceriler gerektirir. Her bilgisayardaki TPM benzersiz olduğundan, birden çok TPM bilgisayarını hacklemek çok fazla zaman ve çaba gerektirecektir.

İşletim sistemine dahil olan tüm BitLocker sürümleri, Federal Bilgi İşleme Standardı sertifikalı ve Common Criteria EAL4+ sertifikalıdır. Bu sertifikalar Windows 8 ve Windows Server 2012 için de tamamlandı ve Windows 8.1 ve Windows Server 2012 R2 için devam ediyor.

BitLocker Network Unlock, bir etki alanı ortamında BitLocker TPM+PIN korumalı bilgisayarları ve sunucuları yönetmeyi kolaylaştırır. Kablolu bir şirket ağına bağlı bir bilgisayarı yeniden başlattığınızda, Ağ Kilidi Açma, PIN istemini atlamanıza olanak tanır. BitLocker korumalı işletim sistemi birimlerinin kilidi, Windows Dağıtım Hizmetleri sunucusu tarafından ek bir kimlik doğrulama yöntemi olarak sağlanan güvenilir bir anahtar kullanılarak otomatik olarak açılır.

Ağ Kilidi'ni kullanmak için ayrıca bilgisayarınız için bir PIN ayarlamanız gerekir. Bilgisayar bir ağa bağlı değilse, kilidini açmak için bir PIN girmeniz gerekir.

BitLocker Network Unlock, kullanmadan önce karşılanması gereken istemci bilgisayarlar, Windows Dağıtım Hizmetleri ve etki alanı denetleyicileri için yazılım ve donanım gereksinimlerine sahiptir. Bu gereksinimler hakkında daha fazla bilgi için bkz. BitLocker Sürücü Şifrelemesi teknik genel bakışı nasıl çalışır.

Ağ Kilidi, bir TPM koruyucusu ve ağ veya PIN tarafından sağlanan bir koruyucu olmak üzere iki koruyucu kullanırken, Otomatik Kilit Açma, TPM'de depolanan tek bir koruyucu kullanır. Bilgisayar ağa anahtar sigortası olmadan katılırsa, bir PIN kodu girmeniz istenir. PIN mevcut değilse, ağa bağlanamayan bir bilgisayarın kilidini açmak için bir kurtarma anahtarına ihtiyacınız olacaktır. Otomatik ve ağ kilidi açma hakkında daha fazla bilgi için BitLocker Drive Encryption teknik genel bakışının nasıl çalıştığına bakın.

Evet, Şifreleme Dosya Sistemi (EFS), BitLocker korumalı bir sürücüdeki dosyaları şifrelemek için kullanılabilir. Daha fazla bilgi için BitLocker Sürücü Şifrelemesi teknik incelemesinde Nasıl çalışır bölümüne bakın.