Багато хто використовує функцію шифрування Windows, але не всі замислюються про безпеку такого способу захисту даних. Сьогодні ми поговоримо про шифрування Bitlocker і спробуємо розібратися, наскільки добре реалізований захист дисків Windows.

До речі, про те, як налаштувати Бітлокер, ви можете прочитати у статті ««.

- Передмова

- Як працює Bitlocker

- Вразливості

- Ключі відновлення

- Розкриваємо BitLocker

- BitLocker To Go

- Висновок

Стаття написана у дослідницьких цілях. Вся інформація в ній має ознайомлювальний характер. Вона адресована фахівцям з безпеки та тим, хто хоче ними стати.

Як працює Bitlocker

Що таке Bitlocker?

BitLocker - це рідна функція шифрування дисків в операційних системах Windows 7, 8, 8.1, 10. Ця функція дозволяє надійно зашифрувати конфіденційні дані на комп'ютері як на HDD і SSD, так і на носіях, що знімаються.

Як влаштований BitLocker?

Про надійність BitLocker не слід судити з репутації AES. Популярний стандарт шифрування може і не мати відверто слабких місць, а його реалізації в конкретних криптографічних продуктах ними часто рясніють. Повний код технології BitLocker компанія Microsoft не розкриває. Відомо лише, що в різних версіях Windows вона базувалася на різних схемах, а зміни не коментувалися. Більше того, у збірці 10586 Windows 10 він просто зник, а через два білди з'явився знову. Проте про все по порядку.

Перша версія BitLocker використала режим зчеплення блоків шифртексту (CBC). Вже тоді були очевидні його недоліки: легкість атаки за відомим текстом, слабка стійкість до атак на кшталт підміни тощо. Тому в Microsoft одразу вирішили посилити захист. Вже до Vista до схеми AES-CBC було додано алгоритм Elephant Diffuser, що утрудняє пряме порівняння блоків шифртексту. З ним однакові вміст двох секторів давало після шифрування одним ключем зовсім різний результат, що ускладнювало обчислення загального патерну. Однак сам ключ за умовчанням використовувався короткий – 128 біт. Через адміністративні політики його можна подовжити до 256 біт, але чи це варто робити?

Для користувачів після зміни ключа зовні нічого не зміниться - ні довжина паролів, що вводяться, ні суб'єктивна швидкість виконання операцій. Як і більшість систем повнодискового шифрування, BitLocker використовує кілька ключів... і жоден користувач не бачать. Ось важлива схема BitLocker.

- При активації BitLocker за допомогою генератора псевдовипадкових чисел створюється основна бітова послідовність. Це ключ шифрування тому - FVEK (full volume encryption key). Саме їм відтепер шифрується вміст кожного сектора.

- У свою чергу, FVEK шифрується за допомогою іншого ключа – VMK (volume master key) – і зберігається у зашифрованому вигляді серед метаданих томів.

- Сам VMK теж шифрується, але вже різними способами на вибір користувача.

- На нових материнських платах ключ VMK за умовчанням шифрується за допомогою ключа SRK (storage root key), який зберігається в окремому криптопроцесорі – довіреному модулі (TPM, trusted platform module). Користувач не має доступу до вмісту TPM і унікальний для кожного комп'ютера.

- Якщо окремого чіпа TPM на платі немає, то замість SRK для шифрування ключа VMK використовується введений користувачем пін-код або USB-Flash-накопичувач, що підключається за запитом, з попередньо записаною на ньому ключовою інформацією.

- Додатково до TPM або флешки можна захистити VMK ключем паролем.

Така загальна схема роботи BitLocker зберігалася і в наступних випусках Windows аж до теперішнього часу. Однак способи генерації ключів та режими шифрування в BitLocker змінювалися. Так, у жовтні 2014 року Microsoft по-тихому прибрала додатковий алгоритм Elephant Diffuser, залишивши лише схему AES-CBC із її відомими недоліками. Спочатку про це не було зроблено жодних офіційних заяв. Людям просто видали ослаблену технологію шифрування з колишньою назвою під виглядом поновлення. Туманні пояснення цього кроку були вже після того, як спрощення в BitLocker помітили незалежні дослідники.

Формально відмова від Elephant Diffuser була потрібна для забезпечення відповідності Windows вимогам федеральних стандартів обробки інформації США (FIPS), проте один аргумент спростовує цю версію: Vista та Windows 7, в яких використовувався Elephant Diffuser, без проблем продавалися в Америці.

Ще одна уявна причина відмови від додаткового алгоритму - відсутність апаратного прискорення для Elephant Diffuser і втрата в швидкості при його використанні. Однак у колишні роки, коли процесори були повільнішими, швидкість шифрування чомусь влаштовувала. Та й той самий AES широко застосовувався ще до того, як з'явилися окремі набори команд та спеціалізовані чіпи для його прискорення. Згодом можна було зробити апаратне прискорення і для Elephant Diffuser або хоча б надати клієнтам вибір між швидкістю та безпекою.

Реалістичнішою виглядає інша, неофіційна версія. "Слон" заважав співробітникам, яким хотілося витрачати менше зусиль при розшифровці чергового диска, а Microsoft охоче взаємодіє з органами влади навіть у тих випадках, коли їхні запити не цілком законні. Побічно підтверджує теорію змови і те що, що до Windows 8 під час створення ключів шифрування в BitLocker застосовувався вбудований у Windows генератор псевдовипадкових чисел. У багатьох (якщо не в усіх) випусках Windows це був Dual_EC_DRBG - «криптографічний стійкий ГПСЧ», розроблений Агентством національної безпеки США і що містить ряд закладених у нього вразливостей.

Зрозуміло, таємне ослаблення вбудованого шифрування викликало сильну хвилю критики. Під її тиском Microsoft знову переписала BitLocker, замінивши нові випуски Windows ГПСЧ на CTR_DRBG. Додатково у Windows 10 (починаючи зі складання 1511) схемою шифрування за умовчанням стала AES-XTS, імунна до маніпуляцій із блоками шифртексту. В останніх збірках "десятки" були усунені й інші відомі недоліки BitLocker, але головна проблема, як і раніше, залишилася. Вона настільки абсурдна, що робить безглуздими решту нововведень. Йдеться принципи управління ключами.

Завдання дешифрування дисків BitLocker спрощує ще й те, що Microsoft активно просувають альтернативний метод відновлення доступу до даних через Data Recovery Agent. Сенс «Агента» у цьому, що він шифрує ключі шифрування всіх накопичувачів межах мережі підприємства єдиним ключем доступу. Отримавши його, можна розшифрувати будь-який ключ, а значить, і будь-який диск, який використовується в тій же компанії. Зручно? Так, особливо для злому.

Ідея використовувати один ключ для всіх замків вже скомпрометувала себе багаторазово, проте до неї продовжують повертатися в тій чи іншій формі задля зручності. Ось як записав Ральф Лейтон спогади Річарда Фейнмана про один характерний епізод його роботи над проектом «Манхеттен» у Лос-Аламоській лабораторії: «…я відкрив три сейфи – і всі три однією комбінацією. Я приділив усіх їх: відкрив сейфи з усіма секретами атомної бомби - технологією отримання плутонію, описом процесу очищення, відомостями про те, скільки потрібно матеріалу, як працює бомба, як виходять нейтрони, як влаштована бомба, які її розміри, - словом, все, про що знали у Лос-Аламосі, всю кухню!».

BitLocker чимось нагадує пристрій сейфів, описаний в іншому фрагменті книги «Ви, звичайно, жартуєте, містере Фейнман!». Найбільший сейф надсекретної лабораторії мав ту саму вразливість, що й проста шафка для документів. «…Це був полковник, і в нього був набагато хитріший, дводверніший сейф з великими ручками, які витягували з рами чотири сталеві стрижні товщиною три чверті дюйми. Я оглянув задню сторону однієї з значних бронзових дверей і виявив, що цифровий лімб з'єднаний з маленьким замочком, який виглядав так само, як і замок моєї шафи в Лос-Аламосі. Було очевидно, що система важелів залежить від того самого маленького стрижня, який замикав шафи для документів. Зображуючи якусь діяльність, я почав навмання крутити лімб. Через дві хвилини – клац! – сейф відкрився. Коли дверцята сейфа або верхній ящик шафи для документів відчинені, дуже легко знайти комбінацію. Саме це я зробив, коли Ви читали мій звіт лише для того, щоб продемонструвати Вам небезпеку».

Криптоконтейнери BitLocker власними силами досить надійні. Якщо вам принесуть невідомо звідки флешку, зашифровану BitLocker To Go, то ви навряд чи розшифруєте її за прийнятний час. Однак у реальному сценарії використання зашифрованих дисків та знімних носіїв повно вразливостей, які легко використовуватиме обхід BitLocker.

Вразливості BitLocker

Напевно, ви помітили, що при першій активації Бітлокер доводиться довго чекати. Це не дивно – процес посекторного шифрування може зайняти кілька годин, адже навіть прочитати всі терабайтні блоки HDD швидше не вдається. Однак відключення BitLocker відбувається практично миттєво – як же так?

Справа в тому, що при відключенні Бітлокер не розшифровує дані. Всі сектори залишаться зашифрованими ключем FVEK. Просто доступ до цього ключа більше не обмежуватиметься. Усі перевірки відключаться, а VMK залишиться записаним серед метаданих у відкритому вигляді. При кожному включенні комп'ютера завантажувач ОС зчитуватиме VMK (вже без перевірки TPM, запиту ключа на флешці або пароля), автоматично розшифровуватиме ним FVEK, а потім і всі файли в міру звернення до них. Для користувача все буде виглядати як повна відсутність шифрування, але уважні можуть помітити незначне зниження швидкодії дискової підсистеми. Точніше - відсутність збільшення швидкості після відключення шифрування.

Цікаво у цій схемі та інше. Незважаючи на назву (технологія повнодискового шифрування), частина даних при використанні BitLocker все одно залишається незашифрованою. У відкритому вигляді залишаються MBR і BS (якщо диск не був проініціалізований в GPT), пошкоджені сектори і метадані. Відкритий завантажувач дає простір фантазії. У псевдозбійних секторах зручно ховати й іншу малечу, а метадані містять багато всього цікавого, у тому числі копії ключів. Якщо бітлокер активний, то вони будуть зашифровані (але слабше, ніж FVEK шифрує вміст секторів), а якщо деактивований, то просто будуть лежати у відкритому вигляді. Це все потенційні вектори атаки. Потенційні вони тому, що, крім них, є набагато простіші й універсальніші.

Ключ відновлення Bitlocker

Крім FVEK, VMK і SRK, у BitLocker використовується ще один тип ключів, створюваний "про всяк випадок". Це ключі відновлення, із якими пов'язаний ще один популярний вектор атаки. Користувачі бояться забути свій пароль та втратити доступ до системи, а Windows сама рекомендує їм зробити аварійний вхід. Для цього майстер шифрування BitLocker на останньому етапі пропонує створити ключ відновлення. Відмову від його створення не передбачено. Можна тільки вибрати один з варіантів експорту ключа, кожен з яких дуже вразливий.

У налаштуваннях за замовчуванням ключ експортується як простий текстовий файл із впізнаваним ім'ям: "Ключ відновлення BitLocker #", де замість # пишеться ідентифікатор комп'ютера (так, прямо в імені файлу!). Сам ключ має такий вигляд.

Якщо ви забули (або ніколи не знали) заданий у BitLocker пароль, просто пошукайте файл з ключем відновлення. Напевно, він буде збережений серед документів поточного користувача або на його флешці. Можливо, він навіть надрукований на листку, як це рекомендує зробити Microsoft.

Якщо ви забули (або ніколи не знали) заданий у BitLocker пароль, просто пошукайте файл з ключем відновлення. Напевно, він буде збережений серед документів поточного користувача або на його флешці. Можливо, він навіть надрукований на листку, як це рекомендує зробити Microsoft.

Для швидкого виявлення ключа відновлення зручно обмежити пошук розширення (txt), дату створення (якщо знаєте, коли приблизно могли включити BitLocker) і розмір файлу (1388 байт, якщо файл не редагували). Знайшовши ключ відновлення, скопіюйте його. З ним ви зможете будь-якої миті обійти стандартну авторизацію в BitLocker. Для цього достатньо натиснути Esc та ввести ключ відновлення. Ви затримаєтеся без проблем і навіть зможете змінити пароль у BitLocker на довільний, не вказуючи старий!

Розкриваємо BitLocker

Розкриваємо BitLocker

Реальна криптографічнасистема - це компроміс між зручністю, швидкістю та надійністю. У ній треба передбачити процедури прозорого шифрування з дешифруванням на льоту, методи відновлення забутих паролів та зручної роботи з ключами. Все це послаблює будь-яку систему, на яких би стійких алгоритмах вона не базувалася. Тому необов'язково шукати вразливості безпосередньов алгоритмі Rijndael або у різних схемах стандарту AES. Набагато простіше їх знайти саме у специфіці конкретної реалізації.

У випадку Microsoft такої "специфіки" вистачає. Наприклад, копії ключів BitLocker за замовчуванням надсилаються до SkyDrive і депонуються в Active Directory.

Ну, раптом ви їх втратите... або агент Сміт спитає. Клієнта незручно змушувати чекати, а вже агента – тим більше. З цієї причини порівняння криптостійкості AES-XTS і AES-CBC з Elephant Diffuser відходить на другий план, як і рекомендації збільшити довжину ключа. Яким би довгим він не був, атакуючий легко отримає його в незашифрованомувигляді.

Отримання депонованих ключів з облікового запису Microsoft або AD - основний спосіб відкриття BitLocker . Якщо користувач не реєстрував облік у хмарі Microsoft, а його комп'ютер не знаходиться в домені, то все одно знайдуться способи витягти ключі шифрування. Під час звичайної роботи їх відкриті копії завжди зберігаються в оперативній пам'яті (інакше не було б «прозорого шифрування»). Це означає, що вони доступні в її дампі та файлі глибокого сну.

Чому вони взагалі там зберігаються?

Як це не смішно - для зручності. BitLocker розроблявся для захисту лише від офлайнових атак. Вони завжди супроводжуються перезавантаженням та підключенням диска до іншої ОС, що призводить до очищення оперативної пам'яті. Однак у налаштуваннях за замовчуванням ОС виконує дамп оперативної пам'яті при виникненні збою (який можна спровокувати) і записує весь її вміст у файл глибокого сну при кожному переході комп'ютера в глибокий сон. Тому, якщо у Windows з активованим BitLocker нещодавно виконувався вхід, є хороший шанс отримати копію ключа VMK у розшифрованому вигляді, а з його допомогою розшифрувати FVEK і потім самі дані по ланцюжку.

Перевіримо? Всі описані вище методи злому BitLocker зібрані в одній програмі – Forensic Disk Decryptor, розробленій у вітчизняній компанії «Елкомсофт». Вона вміє автоматично витягувати ключі шифрування та монтувати зашифровані томи як віртуальні диски, виконуючи їх розшифровку на льоту.

Додатково в EFDD реалізований ще один нетривіальний спосіб отримання ключів-атакою через порт FireWire, яку доцільно використовувати в тому випадку, коли немає можливості запускати свій софт на комп'ютері, що атакується. Саму програму EFDD ми завжди встановлюємо на свій комп'ютер, а на намагаємося обійтися мінімально необхідними діями.

Наприклад просто запустимо тестову систему з активним BitLocker і «непомітно» зробимо дамп пам'яті. Так ми змоделюємо ситуацію, коли колега вийшов на обід і не заблокував свій комп'ютер. Запускаємо RAM Capture і менше ніж за хвилину отримуємо повний дамп у файлі з розширенням.mem та розміром, що відповідає обсягу оперативної пам'яті, встановленої на комп'ютері жертви.

Наприклад просто запустимо тестову систему з активним BitLocker і «непомітно» зробимо дамп пам'яті. Так ми змоделюємо ситуацію, коли колега вийшов на обід і не заблокував свій комп'ютер. Запускаємо RAM Capture і менше ніж за хвилину отримуємо повний дамп у файлі з розширенням.mem та розміром, що відповідає обсягу оперативної пам'яті, встановленої на комп'ютері жертви.

Чим робити дамп - за великим рахунком, без різниці. Незалежно від розширення це вийде бінарний файл, який буде автоматично проаналізований EFDD у пошуках ключів.

Чим робити дамп - за великим рахунком, без різниці. Незалежно від розширення це вийде бінарний файл, який буде автоматично проаналізований EFDD у пошуках ключів.

Записуємо дамп на флешку або передаємо його по мережі, після чого сідаємо за свій комп'ютер та запускаємо EFDD.

Вибираємо опцію «Вилучити ключі» і як джерело ключів вводимо шлях до файлу з дампом пам'яті.

Вибираємо опцію «Вилучити ключі» і як джерело ключів вводимо шлях до файлу з дампом пам'яті.

BitLocker - типовий кріптоконтейнер, на зразок PGP Disk або TrueCrypt. Ці контейнери вийшли досить надійними самі по собі, але клієнтські програми для роботи з ними під Windows смітять ключами шифрування в оперативній пам'яті. Тому в EFDD реалізовано сценарій універсальної атаки. Програма миттєво шукає ключі шифрування від усіх трьох видів популярних криптоконтейнерів. Тому можна залишити зазначеними всі пункти - раптом жертва потай використовує або PGP!

BitLocker - типовий кріптоконтейнер, на зразок PGP Disk або TrueCrypt. Ці контейнери вийшли досить надійними самі по собі, але клієнтські програми для роботи з ними під Windows смітять ключами шифрування в оперативній пам'яті. Тому в EFDD реалізовано сценарій універсальної атаки. Програма миттєво шукає ключі шифрування від усіх трьох видів популярних криптоконтейнерів. Тому можна залишити зазначеними всі пункти - раптом жертва потай використовує або PGP!

За кілька секунд Elcomsoft Forensic Disk Decryptor показує всі знайдені ключі у своєму вікні. Для зручності їх можна зберегти у файл - це знадобиться надалі.

За кілька секунд Elcomsoft Forensic Disk Decryptor показує всі знайдені ключі у своєму вікні. Для зручності їх можна зберегти у файл - це знадобиться надалі.

Тепер BitLocker більше не завада! Можна провести класичну офлайнову атаку – наприклад, витягнути жорсткий диск та скопіювати його вміст. Для цього просто підключіть його до свого комп'ютера та запустіть EFDD у режимі "розшифрувати або змонтувати диск".

Тепер BitLocker більше не завада! Можна провести класичну офлайнову атаку – наприклад, витягнути жорсткий диск та скопіювати його вміст. Для цього просто підключіть його до свого комп'ютера та запустіть EFDD у режимі "розшифрувати або змонтувати диск".

Після вказівки шляху до файлів із збереженими ключами EFDD на ваш вибір виконає повне розшифрування тома або відразу відкриє його як віртуальний диск. У разі файли розшифровуються у міру звернення до них. У будь-якому варіанті жодних змін до оригінального тому не вноситься, так що наступного дня можеш повернути його як ні в чому не бувало. Робота з EFDD відбувається безвісти і тільки з копіями даних, а тому залишається непомітною.

Після вказівки шляху до файлів із збереженими ключами EFDD на ваш вибір виконає повне розшифрування тома або відразу відкриє його як віртуальний диск. У разі файли розшифровуються у міру звернення до них. У будь-якому варіанті жодних змін до оригінального тому не вноситься, так що наступного дня можеш повернути його як ні в чому не бувало. Робота з EFDD відбувається безвісти і тільки з копіями даних, а тому залишається непомітною.

BitLocker To Go

Починаючи з "сімки" у Windows з'явилася можливість шифрувати флешки, USB-HDD та інші зовнішні носії. Технологія під назвою BitLocker To Go шифрує знімні накопичувачі так само, як і локальні диски. Шифрування включається відповідним пунктом у контекстному меню "Провідника".

Для нових накопичувачів можна використовувати шифрування тільки зайнятої області - все одно вільне місце поділу забите нулями і приховувати там нічого. Якщо накопичувач вже використовувався, то рекомендується включити на ньому повне шифрування. Інакше місце, позначене як вільне, залишиться незашифрованим. Воно може містити у відкритому вигляді недавно видалені файли, які ще не були перезаписані.

Для нових накопичувачів можна використовувати шифрування тільки зайнятої області - все одно вільне місце поділу забите нулями і приховувати там нічого. Якщо накопичувач вже використовувався, то рекомендується включити на ньому повне шифрування. Інакше місце, позначене як вільне, залишиться незашифрованим. Воно може містити у відкритому вигляді недавно видалені файли, які ще не були перезаписані.

Навіть швидке шифрування тільки зайнятої області займає від кількох хвилин до кількох годин. Цей час залежить від обсягу даних, пропускної спроможності інтерфейсу, характеристик накопичувача та швидкості криптографічних обчислень процесора. Оскільки шифрування супроводжується стисненням, вільне місце на зашифрованому диску зазвичай дещо збільшується.

Навіть швидке шифрування тільки зайнятої області займає від кількох хвилин до кількох годин. Цей час залежить від обсягу даних, пропускної спроможності інтерфейсу, характеристик накопичувача та швидкості криптографічних обчислень процесора. Оскільки шифрування супроводжується стисненням, вільне місце на зашифрованому диску зазвичай дещо збільшується.

При наступному підключенні зашифрованої флешки до будь-якого комп'ютера з Windows 7 і вище, автоматично викличеться майстер BitLocker для розблокування диска. У «Провіднику» до розблокування вона буде відображатися як диск, закритий на замок.

Тут можна використовувати як вже розглянуті варіанти обходу BitLocker (наприклад, пошук ключа VMK у дампі пам'яті або файлі глибокого сну), так і нові, пов'язані з ключами відновлення.

Тут можна використовувати як вже розглянуті варіанти обходу BitLocker (наприклад, пошук ключа VMK у дампі пам'яті або файлі глибокого сну), так і нові, пов'язані з ключами відновлення.

Якщо ви не знаєте пароль, але вам вдалося знайти один із ключів (вручну або за допомогою EFDD), то для доступу до зашифрованої флешки є два основні варіанти:

- використовувати вбудований майстер BitLocker для безпосередньої роботи з флешкою;

- використовувати EFDD для повної розшифровки флешки та створення її посекторного образу.

Перший варіант дозволяє отримати доступ до записаних на флешці файлів, скопіювати або змінити їх, а також записати свої. Другий варіант виконується набагато довше (від півгодини), проте має переваги. Розшифрований посекторний образ дозволяє надалі виконувати більш тонкий аналіз файлової системи лише на рівні криміналістичної лабораторії. При цьому сама флешка вже не потрібна і може бути повернена без змін.

Перший варіант дозволяє отримати доступ до записаних на флешці файлів, скопіювати або змінити їх, а також записати свої. Другий варіант виконується набагато довше (від півгодини), проте має переваги. Розшифрований посекторний образ дозволяє надалі виконувати більш тонкий аналіз файлової системи лише на рівні криміналістичної лабораторії. При цьому сама флешка вже не потрібна і може бути повернена без змін.

Отриманий образ можна відкрити відразу в будь-якій програмі, що підтримує формат IMA, або спочатку конвертувати в інший формат (наприклад, UltraISO).

Отриманий образ можна відкрити відразу в будь-якій програмі, що підтримує формат IMA, або спочатку конвертувати в інший формат (наприклад, UltraISO).

Зрозуміло, крім виявлення ключа відновлення для BitLocker2Go, в EFDD підтримуються й інші методи обходу BitLocker. Просто перебирайте всі доступні варіанти поспіль, доки не знайдете ключ будь-якого типу. Інші (аж до FVEK) самі будуть розшифровані по ланцюжку, і ви отримаєте повний доступ до диска.

Зрозуміло, крім виявлення ключа відновлення для BitLocker2Go, в EFDD підтримуються й інші методи обходу BitLocker. Просто перебирайте всі доступні варіанти поспіль, доки не знайдете ключ будь-якого типу. Інші (аж до FVEK) самі будуть розшифровані по ланцюжку, і ви отримаєте повний доступ до диска.

Висновок

Технологія повнодискового шифрування BitLocker відрізняється різними версіями Windows. Після адекватного налаштування вона дозволяє створювати криптоконтейнери, які теоретично можна порівняти за стійкістю з TrueCrypt або PGP. Однак вбудований у Windows механізм роботи з ключами зводить нанівець усі алгоритмічні хитрощі. Зокрема, ключ VMK, який використовується для дешифрування основного ключа BitLocker, відновлюється за допомогою EFDD за кілька секунд з депонованого дубліката, дампа пам'яті, файлу гібернації або атакою на порт FireWire.

Отримавши ключ, можна виконати класичну офлайнову атаку, непомітно скопіювати та автоматично розшифрувати всі дані на «захищеному» диску. Тому BitLocker доцільно використовувати лише разом з іншими засобами захисту: шифрованою файловою системою (EFS), службою управління правами (RMS), контролем запуску програм, контролем встановлення та підключення пристроїв, а також жорсткішими локальними політиками та загальними заходами безпеки.

У статті використано матеріали сайту:

Багато користувачів з виходом операційної системи Windows 7 зіткнулися з тим, що з'явилася незрозуміла служба BitLocker. Багатьом залишається лише здогадуватися, що таке BitLocker. Давайте на конкретних прикладах прояснимо ситуацію. Також ми розглянемо питання, які стосуються того, наскільки доцільним є задіяння даного компонента або його повне відключення.

Служба BitLocker: навіщо вона потрібна

Якщо розібратися як слід, то можна зробити висновок, що BitLocker є повністю автоматизованим універсальним засобом шифрування даних, які зберігаються на жорсткому диску. Що таке BitLocker на жорсткому диску? Це звичайна служба, яка без участі користувача дозволяє захистити папки та файли шляхом їх шифрування та створення спеціального текстового ключа, що забезпечує доступ до документів. У той момент, коли користувач працює під своїм обліковим записом, він навіть не здогадується, що дані є зашифрованими. Вся інформація відображається в читальному вигляді і доступ до папок та файлів для користувача не заблоковано. Інакше кажучи, такий засіб захисту розрахований лише на ті ситуації, за яких до комп'ютерного терміналу здійснюється несанкціонований доступ під час спроби втручання ззовні.

Питання криптографії та паролів

Якщо говорити про те, що являє собою BitLocker Windows 7 або в системах вищого рангу, необхідно відзначити такий неприємний факт: у разі втрати пароля на вхід багато користувачів не зможуть не тільки зайти в систему, але й виконати деякі дії з перегляду документів, які раніше були доступні, переміщення, копіювання і так далі. Але на цьому проблеми не закінчуються. Якщо добре розібратися з питанням, що являє собою BitLocker Windows 8 і 10, то особливих відмінностей тут немає. Можна відзначити лише більш вдосконалену технологію криптографії. Проблема тут полягає в іншому. Справа в тому, що сама по собі служба здатна працювати в двох режимах, зберігаючи ключі дешифрації або на жорсткому диску, або на знімному USB-носії. Звідси напрошується логічний висновок: користувач за наявності збереженого ключа на вінчестері без проблем отримує доступ до всієї інформації, яка на ньому зберігається. Коли ключ зберігається на флеш-накопичувачі, проблема набагато серйозніша. В принципі можна побачити зашифрований диск чи розділ, а ось рахувати інформацію ніяк не вийде. До того ж, якщо вже говорити про те, що є BitLocker Windows 10 і систем більш ранніх версій, то необхідно відзначити той факт, що служба інтегрується в контекстні меню будь-якого типу, які викликаються шляхом правого кліку миші. Багато користувачів це просто дратує. Не будемо забігати вперед і розглянемо всі основні аспекти, пов'язані з роботою даного компонента, а також з доцільністю його деактивації та використання.

Методика шифрування знімних носіїв та дисків

Найдивніше те, що в різних системах та їх модифікаціях за замовчуванням служба BitLocker Windows 10 може перебувати як в активному, так і в пасивному режимі. У Windows 7 вона за замовчуванням увімкнена, у Windows 8 і Windows 10 іноді потрібне ручне включення. Що ж до шифрування, то тут нічого нового не винайшли. Зазвичай використовується та сама технологія AES на основі відкритого ключа, що найчастіше застосовується в корпоративних мережах. Тому якщо ваш комп'ютерний термінал з відповідною операційною системою підключений до локальної мережі, ви можете бути повністю впевнені в тому, що політика безпеки та захисту інформації передбачає активацію цієї служби. Навіть маючи права адміністратора, нічого змінити ви не зможете.

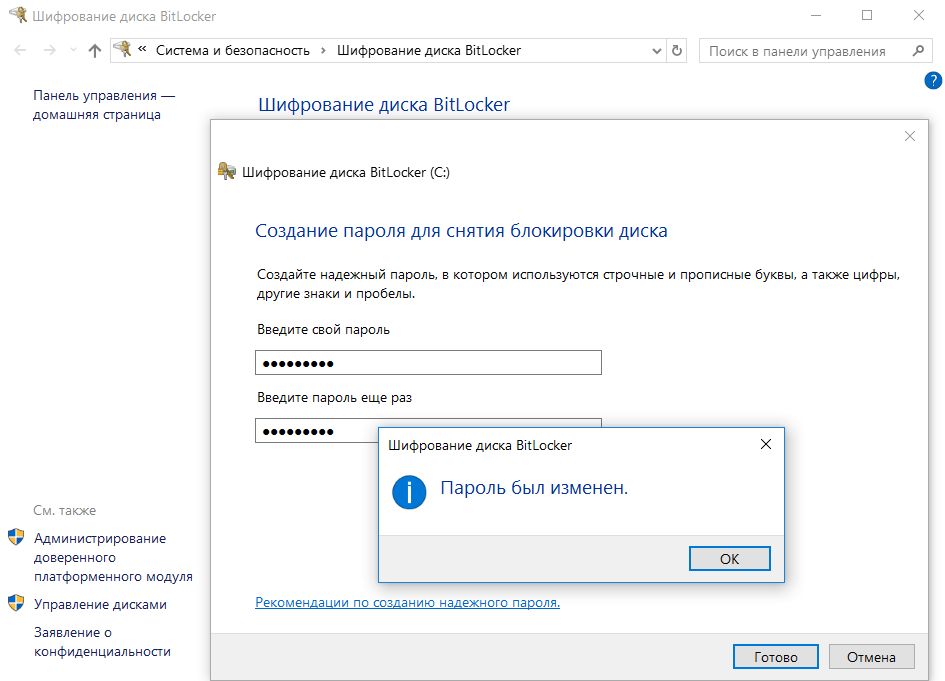

Увімкнення служби BitLocker Windows 10, якщо вона була деактивована

Перш ніж приступати до вирішення питання, пов'язаного з BitLocker Windows 10, необхідно розглянути процес її увімкнення та налаштування. Кроки деактивації необхідно буде здійснювати у зворотному порядку. Увімкнення шифрування найпростішим способом здійснюється з панелі керування шляхом вибору розділу шифрування диска. Цей спосіб може використовуватися тільки в тому випадку, якщо збереження ключа не повинно виконуватися на носій, що знімається. Якщо заблоковано незнімний носій, доведеться шукати інше питання про службу BitLocker Windows 10: як відключити даний компонент? Це робиться досить легко. За умови, що ключ знаходиться на знімному носії, для розшифрування дисків та дискових розділів необхідно вставити його у відповідний порт, а потім перейти до розділу системи безпеки панелі керування. Після цього знаходимо пункт шифрування BitLocker, а потім розглядаємо носії та диски, на яких встановлений захист. Внизу буде гіперпосилання, призначене для відключення шифрування. Потрібно натиснути на неї. За умови розпізнавання ключа активується процес дешифрування. Вам залишиться лише дочекатися завершення його виконання.

Налаштування компонентів шифрувальників: проблеми

Що ж до питання налаштування, то тут не обійдеться без головного болю. Насамперед, варто зазначити, що система пропонує зарезервувати під свої потреби щонайменше 1,5 Гб. По-друге, необхідно налаштовувати роздільну здатність файлової системи NTFS, наприклад, зменшувати розмір тома. Для того, щоб займатися такими речами, слід відразу відключити цей компонент, оскільки більшості користувачів він не потрібний. Навіть ті, у кого ця служба за умовчанням задіяна в налаштуваннях, не завжди знають, що з нею потрібно робити, і чи потрібна вона взагалі. І дарма… На локальному комп'ютері можна захистити з її допомогою дані навіть за умови повної відсутності антивірусного програмного забезпечення.

Як вимкнути BitLocker: початковий етап

Насамперед необхідно використовувати в «Панелі управління» зазначений раніше пункт. Назви полів відключення служби можуть змінюватися залежно від модифікації системи. На вибраному накопичувачі може бути вибраний рядок припинення захисту або вказівка на вимкнення служби BitLocker. Але суть не в цьому. Слід звернути особливу увагу на той момент, що необхідно повністю відключити оновлення BIOS та завантажувальних файлів системи. Інакше процес дешифрування може зайняти досить тривалий час.

Контекстне меню

Це одна сторона медалі, яка пов'язана із службою BitLocker. Що являє собою дана служба, має бути вже зрозуміло. Зворотний бік полягає в тому, щоб ізолювати додаткові меню від присутності в них посилань на цю службу. Для цього потрібно ще раз подивитись на BitLocker. Як видалити посилання на службу з контекстного меню? Так дуже просто… При виділенні потрібного файлу в «Провіднику» використовуємо розділ сервісу та редагування контекстного меню, переходимо до налаштувань, а потім використовуємо налаштування команд та впорядковуємо їх. Далі необхідно вказати значення «Панелі управління» та знайти у списку відповідних елементів панелей та команд потрібну та видалити її. Потім у редакторі реєстру необхідно зайти на гілку HKCR і знайти розділ ROOT Directory Shell, розгорнути його та видалити потрібний елемент шляхом натискання клавіші Del або за допомогою команди видалення з меню правого кліка. Це останнє, що стосується BitLocker. Як його вимкнути, вам має бути вже зрозуміло. Але не варто тішитись раніше часу. Ця служба все одно працюватиме у фоновому режимі, хочете ви цього чи ні.

Висновок

Потрібно додати, що це далеко не все, що можна сказати про системний компонент шифрування BitLocker. Ми вже розібралися, що являє собою BitLocker. Також ви дізналися, як можна вимкнути та видалити команди меню. Питання полягає в іншому: чи варто відключати BitLocker. Тут можна дати одну пораду: у корпоративній мережі взагалі не варто деактивувати цей компонент. Але якщо йдеться про домашній комп'ютерний термінал, то чому б і ні.

computerologia.ru

BitLocker: що таке та як його розблокувати?

З виходом операційної системи Windows 7 багато користувачів зіткнулися з тим, що в ній з'явилася дещо незрозуміла служба BitLocker. Що таке BitLocker, багатьом залишається лише здогадуватись. Спробуймо прояснити ситуацію на конкретних прикладах. Принагідно розглянемо питання щодо того, наскільки доцільним є задіяння цього компонента або його повне відключення.

BitLocker: що таке BitLocker, навіщо потрібна ця служба

Якщо розібратися, BitLocker є універсальним і повністю автоматизованим засобом шифрування даних, що зберігаються на вінчестері. Що таке BitLocker на жорсткому диску? Так просто служба, яка без участі користувача захищає файли та папки шляхом їх шифрування та створення спеціального текстового ключа, що забезпечує доступ до документів.

Коли користувач працює в системі під своїм обліковим записом, він може навіть не здогадуватися про те, що дані зашифровані, адже інформація відображається в читальному вигляді, і доступ до файлів та папок не заблоковано. Іншими словами, такий засіб захисту розрахований лише на ті ситуації, коли до комп'ютерного терміналу здійснюється несанкціонований доступ, наприклад, при спробі втручання ззовні (інтернет-атаки).

Питання паролів та криптографії

Тим не менш, якщо говорити про те, що таке BitLocker Windows 7 або систем рангом вище, варто відзначити і той неприємний факт, що при втраті пароля на вхід багато користувачів не те, що не можуть увійти в систему, а й виконати деякі дії з перегляду документів, раніше доступних, з копіювання, переміщення тощо.

Але це ще не все. Якщо розуміти питання, що таке BitLocker Windows 8 або 10, то особливих відмінностей немає, хіба що в них більш вдосконалена технологія криптографії. Тут проблема очевидно в іншому. Справа в тому, що сама служба здатна працювати в двох режимах, зберігаючи ключі дешифрації або на жорсткому диску, або на знімному носії USB.

Звідси напрошується найпростіший висновок: за наявності збереженого ключа на вінчестері користувач отримує доступ до всієї інформації, що зберігається, без проблем. А ось коли ключ зберігається на флешці, проблема куди серйозніша. Зашифрований диск чи розділ побачити, в принципі, можна, але рахувати інформацію – ніяк.

Крім того, якщо вже й говорити про те, що таке BitLocker Windows 10 або систем більш ранніх версій, не можна не відзначити той факт, що служба інтегрується в контекстні меню будь-якого типу, викликані правим кліком, що багатьох користувачів просто дратує. Але не забігатимемо вперед, а розглянемо всі основні аспекти, пов'язані з роботою цього компонента та доцільністю його застосування чи деактивації.

Методика шифрування дисків та знімних носіїв

Найдивніше в тому, що в різних системах та їх модифікаціях служба BitLocker може бути за замовчуванням і в активному, і в пасивному режимі. У «сімці» вона включена за замовчуванням, у восьмій та десятій версіях іноді потрібне ручне включення.

Що стосується шифрування, тут нічого особливо нового не винайдено. Як правило, використовується та сама технологія AES на основі відкритого ключа, що найчастіше застосовується в корпоративних мережах. Тому, якщо ваш комп'ютерний термінал з відповідною операційною системою на борту підключений до локальної мережі, можете бути впевнені, що політика безпеки та захисту даних, що застосовується, передбачає активацію цієї служби. Не маючи права адміна (навіть за умови запуску зміни налаштувань від імені адміністратора), ви нічого не зможете змінити.

Увімкнення BitLocker, якщо служба деактивована

Перш ніж вирішувати питання, пов'язане з BitLocker (як відключити службу, як прибрати її команди з контекстного меню), подивимося на включення та налаштування, тим більше, що кроки по деактивації потрібно буде робити у зворотному порядку.

Увімкнення шифрування найпростішим способом здійснюється з панелі керування шляхом вибору розділу шифрування диска. Цей спосіб застосовується тільки в тому випадку, якщо збереження ключа не повинно бути знімним носієм.

У тому випадку, якщо заблокованим є незнімний носій, доведеться знайти відповідь на інше питання про службу BitLocker: як відключити на флешку цей компонент? Робиться це досить просто.

За умови, що ключ знаходиться саме на знімному носії, для розшифровування дисків та дискових розділів спочатку потрібно вставити його у відповідний порт (роз'єм), а потім перейти до розділу системи безпеки панелі керування. Після цього знаходимо пункт шифрування BitLocker, а потім дивимося на диски та носії, на яких встановлений захист. У самому низу буде показано гіперпосилання відключення шифрування, яку і потрібно натиснути. За умови розпізнавання ключа активується дешифрування. Залишається лише дочекатися закінчення його виконання.

Проблеми налаштування компонентів шифрувальника

Щодо налаштування, тут без головного болю не обійтися. По-перше, система пропонує резервувати щонайменше 1,5 Гб під свої потреби. По-друге, потрібно налаштовувати дозволи файлової системи NTFS, зменшувати розмір тома і т.д. Щоб не займатися такими речами, краще відразу відключити цей компонент, адже більшості користувачів просто не потрібний. Навіть усі ті, у кого ця служба задіяна в налаштуваннях за замовчуванням, теж не завжди знають, що з нею робити, чи вона потрібна взагалі. А даремно. Захистити дані на локальному комп'ютері за допомогою її можна навіть за умови відсутності антивірусного ПЗ.

BitLocker: як вимкнути. Початковий етап

Знову ж таки використовуємо раніше вказаний пункт у «Панелі управління». Залежно від модифікації системи назви полів відключення служби можуть змінюватися. На вибраному диску може стояти рядок припинення захисту або пряма вказівка на вимкнення BitLocker.

Суть не в тому. Тут варто звернути увагу і на те, що потрібно повністю відключити оновлення BIOS та файлів завантаження комп'ютерної системи. В іншому випадку процес дешифрування може зайняти чимало часу.

Контекстне меню

Це лише одна сторона медалі, пов'язана із службою BitLocker. Що таке BitLocker, мабуть, вже зрозуміло. Але оборотна сторона полягає ще й у тому, щоб ізолювати додаткові меню від присутності в них посилань на цю службу.

Для цього подивимось ще раз на BitLocker. Як усунути з контекстного меню всі посилання на службу? Елементарно! У "Провіднику" при виділенні потрібного файлу або папки використовуємо розділ сервісу та редагування відповідного контекстного меню, переходимо до налаштувань, потім використовуємо налаштування команд та впорядковуємо їх.

Після цього в редакторі реєстру входимо у гілку HKCR, де знаходимо розділ ROOTDirectoryShell, розвертаємо його та видаляємо потрібний елемент натисканням клавіші Del або командою видалення з меню правого кліка. Власне, ось і останнє, що стосується компонента BitLocker. Як відключити його, здається, вже зрозуміло. Але не варто тішитися. Все одно ця служба працюватиме у фоновому режимі (так, про всяк випадок), хочете ви цього чи ні.

Замість післямови

Залишається додати, що це далеко не все, що можна сказати про системний компонент шифрування BitLocker. Що таке BitLocker, розібралися, як його вимкнути та видалити команди меню – теж. Питання в іншому: чи варто вимкнути BitLocker? Тут можна дати тільки одну пораду: у корпоративній локальній мережі деактивувати цей компонент взагалі не варто. Але якщо це домашній комп'ютерний термінал, то чому б і ні?

fb.ru

Bitlocker шифрування флешок та дисків у Windows 10

Багато хто з нас часто переносить важливу, цінну інформацію на зовнішніх пристроях. Це можуть бути диски ssd, інші зовнішні накопичувачі для зберігання даних. Найпопулярнішим, напевно, є звичайна флешка, на якій людина найчастіше переносить потрібну інформацію. Але що робити, якщо ви втратили флешку? Чи переносний зовнішній ssd диск? Відповідь: зашифрувати свої зовнішні пристрої та поставити пароль на флешку, щоб під час знахідки ніхто не зміг скористатися вашою інформацією. Є багато стороннього софту для захисту флешок, але навіщо він потрібен, якщо програма, яка встановлюється, може з часом вийти з необережності. У статті розглянемо, як вбудованим засобом windows 10 захистити свої пристрої.

Примітка: Будемо користуватися BitLocker, який є у версіях Pro або Enterpris Windows 10.

Раджу подивитись ще:

Як запаролити папку та файли за допомогою функції EFS

Поставити пароль на папку без програм

Що таке BitLocker?

BitLocker – функція шифрування для знімних носіїв, включаючи USB флеш-накопичувачі, SD карт та зовнішніх жорстких дисків. BitLocker підтримує файлові системи NTFS, FAT32, exFAT. Відформатований з будь-якої з цих файлових систем може бути захищений за допомогою BitLocker. На відміну від EFS шифрування, яке призначене для шифрування папок та файлів, BitLocker не може працювати з файлами, він призначений для знімних носіїв.

Як поставити пароль на флешку та диски у Windows 10

- Підключіть флешку USB або зовнішній жорсткий диск до Windows 10.

- Натисніть правою кнопкою миші на диску, який потрібно захистити, і натисніть Увімкнути BitLocker.

- Поставте галочку Використовувати пароль, щоб зняти блокування диска.

- Придумайте пароль для захисту даних.

- Виберіть архівування ключа Зберегти файл.

- Збережіть файл у зручне місце, він знадобиться для розблокування флешки, якщо забули пароль.

- Рекомендую шифрувати весь диск.

- Виберіть режим шифрування Режим сумісності.

- Дочекайтеся закінчення процесу.

Доступ до захищених паролем даних

- Вставте зашифрований пристрій у порт USB комп'ютера і відкрийте його.

- Введіть пароль, який вигадували на початку шифрування.

- Якщо ви забули пароль флешки, натисніть Додаткові параметри та введіть код відновлення, який ви зберігали на комп'ютері.

Вимкнути BitLocker та видалити пароль з флешки

Щоб видалити поставлений пароль і зробити флешку знову нормальними, потрібно вимкнути "Бітлокер". Для цього вставте USB-пристрій у комп'ютер і введіть пароль для розблокування.

- Після розблокування, натисніть правою кнопкою на флешці та виберіть Керування BitLocker.

- Знайдіть пристрій, з якого потрібно зняти пароль, і внизу натисніть Вимкнути BitLocker.

Дивіться ще:

Comments powered by HyperComments Повідом про помилку

mywebpc.ru

Як зашифрувати диск або флешку із секретними даними за допомогою Bitlocker

Привіт всім! Захист даних від стороннього доступу є важливим моментом для користувачів ПК. Особливо це стосується офісних комп'ютерів, де зберігається комерційна чи інша інформація, яку варто приховувати від несанкціонованого перегляду. Сьогодні я розкрию тему "Шифрування диска Bitlocker у Windows 10". Цей матеріал допоможе убезпечити дані не тільки на жорсткому диску, але й на носіях, що знімаються, за допомогою штатних засобів «десятки».

Утиліта BitLocker вперше з'явилася у Windows 7 (розширена версія), потім була реалізована у наступних випусках ОС. Доступна лише у професійній та корпоративній редакціях. Для домашніх користувачів надається спрощене налаштування Device Encryption.

Суть шифрування

Що це таке? Процес є використання особливого алгоритму для перетворення даних у спеціальний формат, який може бути прочитаний лише власником. Навіть якщо хтось спробує відкрити захищені файли, відобразиться набір безглуздих букв і цифр.

Увімкнення BitLocker

Цікавить, як увімкнути кодування? Детальна інструкція – далі.

- У панелі керування потрібно перейти до розділу «Система та безпека» та вибрати вкладку «Шифрування диска».

- Другий спосіб. Клацаємо правою кнопкою миші по потрібному диску, файлу чи папці. Вибираємо пункт контекстного меню «Увімк. БітЛокер». Якщо цієї опції немає в переліку, то Ви використовуєте непідтримувану версію операційної системи. Аналогічно надаємо для шифрування флешки.

- Відкриється вікно, яке представляє можливість вибору одного з двох варіантів: "Жорсткі диски" та "BitLocker To Go".

Перший спосіб підходить для тотального зашифрування HDD. При цьому під час завантаження ПК потрібно буде вказати встановлений пароль. Тільки після цього дешифратор виконає свою роботу і система запуститься.

Другий спосіб підходить для зовнішніх накопичувачів. Коли така флешка буде підключена до ПК, відкрити вміст диска можна буде після введення пароля.

- У випадку, коли на комп'ютері не встановлено модуль TPM (це мікросхема на чіпсеті, яка здатна зберігати шифрувальні ключі. Підвищує рівень безпеки. Навіть при крадіжці диска дані залишаться закритими), то Ви отримаєте наступне вікно з помилкою. У ньому буде запропоновано дозволити застосування BitLocker без задіяного TPM:

- Для відключення TRM, а він думаю мало у кого є, скористаємося утилітою gpedit.msc (входимо через консоль Win+R) для зміни групових політик. Переходимо по дереву папок:

- У правій частині вікна знаходимо пункт «Вимагати автентифікації…» і змінюємо стан на «Вкл.». Також дозволяємо використання шифрування без TPM, встановивши галочку у відповідному пункті:

Є питання? Або все дуже просто? Якщо труднощі виникають (адже навіть найуніверсальніша інструкція може не працювати у конкретних випадках), то ставте запитання через форму коментування після статті.

Способи зняття блокування

Після того, як успішно пройшли всі кроки попередньої інструкції, потрібно буде вибрати метод за допомогою якого можна розблокувати диск. Найпоширеніший варіант – це встановлення пароля. Але можна створити спеціальний зовнішній носій, на якому зберігатимуться ключі для розкодування. За наявності на материнській платі чіпа TPM вибір опцій істотно розшириться. Наприклад, реально буде вказати автоматичне дешифрування під час запуску ПК або встановити PIN на розкодування та додатковий код на диски.

Вибирайте той метод із усіх доступних, який подобається найбільше.

Резервний ключ

Як думаєте, що станеться, якщо ви забудете пароль або втратите носій з основним ключем? Або ж встановіть HDD на інший ПК (з іншим TPM)? Як відновити доступ у такій ситуації? Windows 10 надає можливість збереження резервного ключа (на диск, флешку) чи його роздруківки. Важливо забезпечити надійне зберігання копії, щоб ніхто не міг дістатися до неї. Інакше всі зусилля щодо забезпечення захисту будуть зведені до нуля.

Увага! При втраті всіх ключів Ви назавжди втратите свої дані! Точніше, не можете їх дешифрувати! Вимкнути такий захист просто неможливо.

Утиліта BitLocker працює в автономному режимі і кодує новостворені (створені) файли та папки на дисках. При цьому можливі два шляхи, якими Ви можете піти.

- Шифрувати весь диск повністю, включаючи вільне місце (незадіяне). Надійний, але повільний метод. Підійде для випадків, коли потрібно приховати всю інформацію (навіть про ті файли, які давно видалені і можуть бути відновлені).

- Захищати тільки простір, що використовується (зайняті розділи). Це більш швидкісний метод, який я рекомендую вибирати у більшості ситуацій.

Після цього кроку розпочнеться аналіз системи. Комп'ютер перезавантажиться і розпочнеться безпосередньо процес шифрування. Щоб стежити за прогресом, можна вказати курсор на піктограму в області сповіщення. Слід зазначити незначне падіння продуктивності з допомогою споживання оперативної пам'яті.

Наступний запуск ПК буде супроводжуватися появою вікна введення PIN-коду або пропозицією вставити USB носій з ключами. Все залежить від обраного Вами способу.

Якщо необхідно вдатися до використання резервного ключа, слід натиснути на клавіатурі Esc і виконати вимоги майстра відновлення.

Використання BitLocker To Go

Початкове налаштування утиліти для шифрування зовнішніх дисків збігається з наведеною вище інструкцією. Але перезавантаження ПК не буде потрібно.

Важливий момент! До закінчення процесу не можна витягувати накопичувач, інакше результати можуть бути непередбаченими.

Як тільки Ви підключите «захищену» флешку до ноутбука, з'явиться вікно введення пароля:

Зміна параметрів BitLocker

Було б нелогічно, якби користувачі не могли змінювати пароль та інші налаштування. Хочете дізнатися, як усунути захист? Робиться це просто. Клацаємо правою кнопкою на потрібному диску та вибираємо «Управління БітЛокером».

Праворуч буде перелік можливостей. Останній пункт «Turn off…» відповідає за вимкнення шифрування.

Особистий досвід використання

Я завжди з собою маю флешку зашифровану бітлокером, тому що на ній зберігаю і паролі, і фото та дані по роботі. В одному з відряджень, я втратив свою флешку, але зовсім не засмутився, тому що розумів, що всі дані зашифровані і людина, яка її знайшла, не зможе скористатися ними. Для тих, хто турбується про безпеку – це найоптимальніше рішення.

Ось і розібралися із цією непростою, але важливою темою. Насамкінець хочу зазначити, що використання такого захисту позначається на підвищенні навантаження на процесор і споживає ресурси ОЗУ. Але це незначні жертви порівняно із втратою незахищеної інформації внаслідок крадіжки та несанкціонованого доступу. Чи згодні?

З повагою, Віктор

it-tehnik.ru

BitLocker. Питання та відповіді

Застосовується до: Windows 8.1, Windows Server 2012 R2, Windows Server 2012, Windows 8

У цьому розділі, призначеному для ІТ-фахівців, даються відповіді на питання, що часто ставляться, що стосуються вимог для використання, оновлення, розгортання та адміністрування, а також політик управління ключами для BitLocker.

Робота BitLocker з дисками операційної системи

BitLocker можна використовувати для усунення ризиків несанкціонованого доступу до даних на втрачених або вкрадених комп'ютерах шляхом шифрування всіх користувацьких і системних файлів на диску операційної системи, включаючи файли підкачки та файли глибокого сну, а також шляхом перевірки цілісності раніше завантажених компонентів і даних конфігурації завантажень.

Робота BitLocker зі знімними та незнімними дисками

BitLocker можна використовувати для шифрування всього вмісту з даними. За допомогою групової політики ви можете вимагати включення BitLocker на диск перед записом даних на диск. У BitLocker можна налаштувати різні методи зняття блокування для дисків із даними, і диск із даними підтримує кілька методів зняття блокування.

Так, BitLocker підтримує багатофакторну автентифікацію для дисків операційної системи. Якщо увімкнути BitLocker на комп'ютері з довіреним платформним модулем версії 1.2 або 2.0, можна використовувати додаткові форми автентифікації на основі цього модуля.

Для використання всіх функцій BitLocker комп'ютер повинен відповідати апаратним та програмним вимогам, переліченим у розділі Конфігурації дисків, які підтримує BitLocker у технічному огляді шифрування диска BitLocker.

Наявність двох розділів обов'язково для роботи BitLocker, оскільки автентифікація перед запуском і перевірка цілісності системи повинні виконуватися на окремому розділі, що не співпадає із зашифрованим диском операційної системи. Така конфігурація сприяє захисту операційної системи та даних на зашифрованому диску.

BitLocker підтримує версії довіреного платформного модуля, перелічені у розділі Вимоги у технічному огляді шифрування диска BitLocker.

Відомості про те, як це зробити, див. у розділі Пошук інформації про драйвер довіреного платформного модуля.

Відомості про те, як це зробити, див. у розділі Пошук інформації про драйвер довіреного платформного модуля.

Так, можна увімкнути BitLocker на диску операційної системи без довіреного платформного модуля версії 1.2 або 2.0, якщо вбудоване ПЗ BIOS або UEFI підтримує читання з USB флеш-пам'яті під час завантаження. Це можливо, оскільки BitLocker не знімає блокування захищеного диска, поки не буде отримано основний ключ тому BitLocker від довіреного платформного модуля на комп'ютері або з USB флеш-пам'яті, що містить ключ запуску BitLocker для цього комп'ютера. Однак комп'ютери без довіреного платформного модуля не зможуть перевірити цілісність системи, яку підтримує BitLocker.

Щоб перевірити можливість читання з пристрою USB під час завантаження, використовуйте перевірку системи BitLocker під час встановлення BitLocker. Під час цієї перевірки виконуються тести, що підтверджують можливість читання з USB-пристроїв у потрібний час, а також відповідність комп'ютера іншим вимогам BitLocker.

Щоб дізнатися, як увімкнути BitLocker на комп'ютері без довіреного платформного модуля, див. BitLocker: як увімкнути BitLocker.

Щоб отримати додаткові відомості про необхідні операційні системи Windows та версії довіреного платформного модуля, див. Вимоги в технічному огляді шифрування диска BitLocker.

Запитайте у виробника комп'ютера вбудоване програмне забезпечення BIOS або UEFI, яке відповідає стандартам організації TCG та таким вимогам.

Воно пройшло сертифікацію емблеми, де це застосовується, та сумісне з версіями, зазначеними у списку Застосування на початку цього розділу.

Відповідність стандартам TCG для клієнтського комп'ютера.

Захищений механізм оновлення, що запобігає установці шкідливого вбудованого програмного забезпечення BIOS або завантажувального програмного забезпечення на комп'ютер.

Для включення, вимкнення та зміни конфігурації BitLocker на дисках операційної системи та незнімних дисках з даними потрібне членство в локальній групі Адміністратори. Звичайні користувачі можуть включати, вимикати та змінювати конфігурацію BitLocker на знімних дисках із даними.

Щоб отримати додаткові відомості, див. Вимоги в технічному огляді шифрування диска BitLocker.

Ви повинні налаштувати параметри запуску комп'ютера таким чином, щоб жорсткий диск в порядку завантаження йшов першим, перед іншими дисками, такими як CD/DVD-диски або USB-накопичувачі. Якщо жорсткий диск не є першим і ви зазвичай завантажуєтеся з жорсткого диска, можливе визначення або припущення зміни порядку завантаження при виявленні знімного носія під час завантаження. Порядок завантаження зазвичай впливає на вимірювання системи, яку перевіряє BitLocker, і зміна порядку завантаження призведе до запиту ключа відновлення BitLocker. З цієї ж причини, якщо у вас є ноутбук зі стикувальним вузлом, переконайтеся, що жорсткий диск йде першим у порядку завантаження як при стиковці, так і відстиковці.

Щоб отримати додаткові відомості, див. Архітектура BitLocker у технічному огляді шифрування диска BitLocker.

Так. Щоб виконати оновлення від Windows 7 до Windows 8 або Windows 8.1 без розшифровування диска з операційною системою, відкрийте елемент Шифрування диска BitLocker на панелі керування Windows 7, клацніть посилання Керування BitLocker і натисніть кнопку Зупинити. Призупинення захисту не розшифровує диск, а вимикає механізми автентифікації, що використовуються BitLocker, і використовує незахищений ключ для доступу до диска. Продовжуйте процес оновлення за допомогою DVD-диска Windows 8 або Windows 8.1. Після завершення оновлення відкрийте провідник, клацніть правою кнопкою миші диск і виберіть команду Відновити захист. Методи автентифікації BitLocker знову активуються, а незахищений ключ видаляється.

Команда Розшифрувати повністю видаляє захист BitLocker та повністю розшифровує диск.

Призупинення залишає дані зашифрованими, але шифрує основний ключ тому BitLocker незахищеним ключем. Незахищеним називається криптографічний ключ, який зберігається на диску без шифрування та захисту. Зберігання цього ключа без шифрування дозволяє команді Призупинити зміну та оновлення комп'ютера, не витрачаючи час і ресурси на розшифровку та повторне шифрування всього диска. Після внесення змін та повторного ввімкнення BitLocker запечатує ключ шифрування з новими значеннями компонентів, які змінилися під час оновлення, основний ключ тома змінюється, запобіжники оновлюються, а незахищений ключ видаляється.

У наступній таблиці перелічені дії, які потрібно виконати перед виконанням оновлення або інсталяції оновлень.

Windows Anytime Upgrade | Розшифровка |

Оновлення з Windows 7 до Windows 8 | Призупинення |

Оновлення програмного забезпечення, не розробленого Майкрософт, наприклад: оновлення вбудованого ПЗ, що надається виробником комп'ютера; оновлення вбудованого ПЗ довіреного платформного модуля; оновлення програм, розроблених не Майкрософт і змінюють завантажувальні компоненти. | Призупинення |

Оновлення програмного забезпечення та операційної системи з Центру оновлення Майкрософт | Для цих оновлень не потрібно розшифровувати диск, а також вимкнення або призупинення BitLocker. |

Так, розгортання та налаштування BitLocker та довіреного платформного модуля можна автоматизувати за допомогою інструментарію TPM або скриптів Windows PowerShell. Реалізація скриптів залежить від середовища. Також можна використовувати командний рядок BitLocker Manage-bde.exe для локального або віддаленого налаштування BitLocker. Щоб отримати додаткові відомості про написання скриптів, які використовують постачальники WMI BitLocker, див. статтю MSDN Постачальник шифрування диска BitLocker. Щоб отримати додаткові відомості про використання командлетів Windows PowerShell із шифруванням диска BitLocker, див. Командлети BitLocker у Windows PowerShell.

Так. У Windows Vista BitLocker шифрував лише диски операційної системи. У Windows Vista з пакетом оновлень 1 (SP1) та Windows Server 2008 додано підтримку шифрування незнімних дисків з даними. Можливості, що з'явилися в Windows Server 2008 R2 і Windows 7, дозволяють BitLocker шифрувати також знімні диски з даними.

Зазвичай зниження продуктивності вбирається у десяти відсотків.

Хоча шифрування BitLocker виконується у фоновому режимі, поки ви продовжуєте роботу, і система залишається доступною, час шифрування залежить від типу диска, його розміру та швидкості. Шифрування дисків дуже великого розміру розумно призначити на час, коли вони не використовуються.

Можливості, що з'явилися в Windows 8 і Windows Server 2012, дозволяють при включенні BitLocker вибрати, чи BitLocker повинен шифрувати весь диск або зайнятий простір. На жорсткому диску шифрування зайнятого простору виконується помітно швидше, ніж шифрування всього диска. Після вибору варіанта шифрування BitLocker автоматично шифрує дані в момент збереження та гарантує, що жодні дані не зберігатимуться без шифрування.

Якщо комп'ютер вимикається або переходить у режим глибокого сну, процес шифрування та розшифровування BitLocker відновлюється з місця зупинки при наступному запуску Windows. Те саме відбувається у разі збою подачі електроживлення.

Ні, BitLocker не виконує шифрування та розшифрування всього диска під час читання та запису даних. Сектори, зашифровані на диску, захищеному BitLocker, розшифровуються лише за запитом системних операцій читання. Блоки, які записуються на диск, шифруються перед тим, як система записує їх на фізичний диск. На диску, що захищається BitLocker, дані ніколи не залишаються незашифрованими.

Елементи керування, що з'явилися в Windows 8, дозволяють включити параметри групової політики, які вимагатимуть, щоб для дисків з даними включався захист BitLocker, перед тим як комп'ютер, що захищається BitLocker, зможе записувати дані на ці диски. Щоб отримати додаткові відомості, див. Заборонити запис на знімні диски, які не захищені BitLocker або Заборонити запис на фіксовані диски, не захищені BitLocker у статті, присвяченій параметрам групової політики BitLocker.

Якщо ці параметри політики включені, то операційна система, захищена BitLocker, підключатиме диски з даними, не захищені BitLocker, у режимі лише для читання.

Щоб отримати додаткові відомості, включаючи способи керування користувачами, які можуть випадково зберегти дані на незашифрованих дисках під час використання комп'ютера без увімкненого BitLocker, див. розділ BitLocker: як заборонити користувачам зберігати дані на незахищеному диску.

Наступні типи змін системи можуть викликати помилку під час перевірки цілісності. У цьому випадку довірений платформний модуль не надає ключа BitLocker для розшифровування захищеного диска операційної системи.

Переміщення диска, захищеного шифруванням BitLocker, на новий комп'ютер.

Встановлює нову системну плату з новим довіреним платформним модулем.

Вимкнення, вимкнення або очищення довіреного платформного модуля.

Зміна параметрів конфігурації завантаження.

Зміна BIOS, вбудованого UEFI, основного завантажувального запису (MBR), завантажувального сектора, диспетчера завантаження, додаткового ПЗУ інших передзавантажувальних компонентів або даних конфігурації завантаження.

Щоб отримати додаткові відомості, див. Принцип роботи в технічному огляді шифрування диска BitLocker.

Оскільки BitLocker призначений для захисту комп'ютера від численних атак, існує безліч причин, чому BitLocker може запускатись у режимі відновлення. Щоб дізнатися про ці причини, див. Сценарії відновлення в технічному огляді шифрування дисків BitLocker.

Так, на одному комп'ютері з увімкненим шифруванням BitLocker можна змінювати жорсткі диски, але за умови, що для них увімкнувся захист BitLocker на цьому ж комп'ютері. Ключі BitLocker є унікальними для довіреного платформного модуля та диска операційної системи. Тому, щоб підготувати резервний диск з операційною системою або диск з даними на випадок відмови диска, необхідно переконатися, що для них використовується той же платформний довірений модуль. Можна також налаштувати різні жорсткі диски для різних операційних систем, а потім увімкнути на кожному диску BitLocker з різними методами автентифікації (наприклад, на одному диску тільки довірений платформний модуль, а на іншому - довірений платформний модуль з введенням PIN-коду), і це не призведе до конфліктів.

Так, диск можна розблокувати за допомогою елемента Шифрування диска BitLocker на панелі керування звичайним чином (за допомогою пароля або смарт-карти). Якщо для диска з даними налаштовано лише автоматичне зняття блокування, необхідно використовувати ключ відновлення. Якщо диск з операційною системою підключається до іншого комп'ютера під керуванням версії операційної системи, зазначеної в списку Застосування на початку цього розділу, зашифрований жорсткий диск можна розблокувати за допомогою агента відновлення даних (якщо він налаштований) або за допомогою ключа відновлення.

Деякі диски не можуть шифрувати BitLocker. Наприклад, розмір диска може бути занадто малий, файлова система може бути несумісною, диск може бути динамічним або призначеним як системний розділ. За промовчанням системний диск (або системний розділ) не відображається у вікні "Комп'ютер". Однак якщо диск не створений як прихований у процесі вибіркової установки операційної системи, його можна відображати, але не можна шифрувати.

Захист BitLocker підтримується для будь-яких внутрішніх незнімних дисків. У деяких версіях підтримуються пристрої прямого підключення з інтерфейсом ATA і SATA. Докладніші відомості про підтримувані диски див. у розділі Конфігурації дисків, які підтримує BitLocker у технічному огляді шифрування диска BitLocker.

BitLocker може створювати та використовувати різні ключі. Деякі є обов'язковими, а деякі – додатковими запобіжниками, які можна застосовувати залежно від необхідного рівня безпеки.

Щоб отримати додаткові відомості, див. Що таке BitLocker у технічному огляді шифрування диска BitLocker.

Пароль відновлення або ключ відновлення для диска операційної системи або незнімного диска з даними можна зберегти в папці, на одному або декількох USB-пристроях, зберегти обліковий запис Майкрософт або роздрукувати.

Пароль відновлення та ключ відновлення для знімних дисків з даними можна зберегти в папку, зберегти обліковий запис Майкрософт або друкувати. За промовчанням ключ відновлення знімного диска не можна зберігати на знімному диску.

Адміністратор домену може настроїти додаткову групову політику для автоматичного створення паролів відновлення та збереження їх у доменних службах для всіх дисків, захищених BitLocker.

Для отримання додаткових відомостей див. BitLocker: як зберігати паролі та ключі відновлення.

За допомогою програми командного рядка Manage-bde.exe можна замінити режим автентифікації, що використовує тільки довірений платформний модуль, на багатофакторний режим автентифікації. Наприклад, якщо в BitLocker включена лише автентифікація довіреного платформного модуля, то для додавання автентифікації за допомогою PIN-коду введіть наступні команди з командного рядка з підвищеними привілеями, замінивши на потрібний числовий PIN-код:

manage-bde –protectors –delete %systemdrive% -type tpm

manage-bde –protectors –add %systemdrive% -tpmandpin

Щоб отримати додаткові відомості, див. Режими автентифікації в послідовності завантаження в технічному огляді шифрування диска BitLocker.

BitLocker розроблений так, що зашифрований диск неможливо відновити, минаючи обов'язкову автентифікацію. У режимі відновлення для розблокування зашифрованого диска користувачу необхідний пароль або ключ відновлення.

Зберігання обох ключів на одному USB флеш-пам'яті технічно можливе, але не рекомендується. У разі втрати або крадіжки USB флеш-пам'яті з ключем запуску також втрачається доступ до ключа відновлення. Крім того, вставка такого ключа викликає автоматичне завантаження комп'ютера за ключом відновлення, навіть якщо змінилися файли, які вимірюються довіреним платформним модулем, і перевірка цілісності системи не виконується.

Так, ключ запуску комп'ютера можна зберігати на кількох USB-пристроях флеш-пам'яті. Клацніть правою кнопкою миші диск, захищений BitLocker, і виберіть команду Керування BitLocker, щоб відкрити параметри копіювання ключів відновлення.

Так, на одному USB флеш-пам'яті можна зберігати ключі запуску BitLocker для різних комп'ютерів.

За допомогою скриптів можна створити різні ключі запуску для одного комп'ютера, проте для комп'ютерів з довіреним платформним модулем створення різних ключів запуску не дозволяє BitLocker використовувати перевірку цілісності системи, яку виконує довірений платформний модуль.

Створювати кілька поєднань PIN-коду неможливо.

Необроблені дані шифруються повним ключем шифрування тому, який потім шифрується основним ключем тома. Основний ключ тому, в свою чергу, шифрується одним з декількох можливих методів залежно від типу автентифікації (запобіжники ключа або довірений платформний модуль) і сценаріїв відновлення.

Щоб отримати додаткові відомості про ключі шифрування, як вони використовуються і де зберігаються, див. Що таке BitLocker у технічному огляді шифрування диска BitLocker.

Повний ключ шифрування тому шифрується основним ключем тома і зберігається на зашифрованому диску. Основний ключ тому шифрується відповідним запобіжником ключа і зберігається на зашифрованому диску. Якщо захист BitLocker припиняється, незахищений ключ, яким шифрується основний ключ тома, також зберігається на зашифрованому диску разом із зашифрованим основним ключем тома.

Така процедура зберігання гарантує, що основний ключ тому ніколи не зберігається без шифрування і завжди захищений, якщо не вимкнено шифрування BitLocker. Ключі також зберігаються у двох додаткових місцях на диску для забезпечення резервування. Ключі можуть зчитуватися та оброблятися диспетчером завантаження.

Щоб отримати додаткові відомості, див. Принцип роботи в технічному огляді шифрування диска BitLocker.

Клавіші F1–F10 мають універсальні коди опитування, доступні в передзавантажувальному середовищі на всіх комп'ютерах для всіх мов. Клавіші з цифрами від 0 до 9 можуть використовуватися в середовищі завантаження не на всіх клавіатурах.

Якщо використовується захищений PIN-код, користувачам рекомендується виконати додаткову перевірку системи під час встановлення BitLocker, щоб переконатися, що в передзавантажувальному середовищі можна ввести правильний PIN-код. Додаткові відомості про покращені PIN-коди див. у розділі Що таке BitLocker у технічному огляді шифрування диска BitLocker.

Зловмисник може дізнатися PIN-код шляхом підбору. Злам методом підбору виконується зловмисником за допомогою автоматичного засобу, який перевіряє різні поєднання PIN-коду, доки не буде знайдено правильний код. Для комп'ютерів, захищених BitLocker, такий тип злому, також відомий як атака перебором за словником, вимагає фізичного доступу зловмисника до комп'ютера.

Довірений платформний модуль має вбудовані можливості щодо виявлення таких атак та протидії їм. Оскільки у довірених платформних модулях різних виробників застосовуються різні заходи протидії злому, зверніться до виробника модуля, щоб визначити, яким чином довірений платформний модуль на комп'ютері протидіє злому PIN-коду методом підбору.

Після визначення виробника платформного модуля довіреного зв'яжіться з ним, щоб отримати дані про розробку модуля. Більшість виробників експонентно збільшує час блокування інтерфейсу для введення PIN-коду зі зростанням кількості помилок PIN-коду. Однак, кожен виробник має власні правила щодо зменшення або скидання лічильника помилок.

Щоб отримати додаткові відомості, див. Пошук відомостей про драйвер довіреного платформного модуля.

Щоб визначити виробника довіреного платформного модуля, див. Пошук відомостей про драйвер довіреного платформного модуля.

Задайте виробнику довіреного платформного модуля такі питання щодо механізму протидії атакам перебором за словником.

Скільки невдалих спроб доступу до блокування?

За яким алгоритмом визначається тривалість блокування з урахуванням числа невдалих спроб доступу та інших параметрів?

Які дії можуть призвести до зменшення чи скидання числа помилок чи тривалості блокування?

Так і ні. Можна встановити мінімальну довжину PIN-коду у груповій політиці Налаштування мінімальної довжини PIN-коду для запуску та дозволити використання літерно-цифрових PIN-кодів, увімкнувши параметр групової політики Дозволити захищені PIN-коди для запуску. При цьому в груповій політиці не можна вказати вимоги до складності PIN-коду.

BitLocker To Go – це шифрування диска BitLocker для знімних дисків із даними. Шифруються пристрої USB флеш-пам'яті, карти SD, зовнішні жорсткі диски та інші диски з файловою системою NTFS, FAT16, FAT32 або exFAT.

Додаткові відомості, в тому числі спосіб автентифікації або розблокування знімного диска з даними та методи перевірки, що пристрій читання BitLocker To Go не встановлений на дисках у форматі FAT, див. у розділі Огляд BitLocker To Go.

Якщо на диску вмикається шифрування BitLocker до застосування групової політики для примусового резервного копіювання, дані для відновлення не будуть проходити автоматичне резервне копіювання до доменів Active Directory, коли комп'ютер приєднується до домену або застосовується групова політика. Однак у Windows 8 можна використовувати параметри групової політики Вибір методів відновлення дисків операційної системи, захищених за допомогою BitLocker, Вибір методів відновлення незнімних дисків, захищених за допомогою BitLocker, та Вибір методів відновлення знімних дисків, захищених за допомогою BitLocker, щоб зробити обов'язковим підключення комп'ютера до домену перед увімкненням BitLocker. Це забезпечить резервне копіювання даних для відновлення дисків, захищених BitLocker в організації, до доменів Active Directory.

Інтерфейс інструментарію керування Windows (WMI) для BitLocker дозволяє адміністраторам написати скрипт для резервного копіювання або синхронізації існуючих даних для відновлення клієнта в мережі, але BitLocker не керує цим процесом автоматично. Програма командного рядка Manage-bde також дозволяє створити резервну копію даних для відновлення в доменних службах Active Directory вручну. Наприклад, щоб створити резервну копію всіх даних для відновлення диска C: у доменних службах Active Directory, виконайте наступну команду в командному рядку з підвищеними привілеями: manage-bde -protectors -adbackup C:.

Так, на клієнтському комп'ютері в журнал подій заноситься запис, який показує успішний або не успішний результат резервного копіювання Active Directory. Однак, навіть якщо у журналі подій вказано успішне завершення, дані про відновлення можуть бути видалені з доменних служб Active Directory. Крім того, конфігурація BitLocker може змінитися так, що даних з Active Directory буде недостатньо для розблокування диска (наприклад, якщо видалено запобіжник ключа пароля відновлення). Також можливе підроблення запису журналу.

Щоб гарантовано визначити наявність достовірної резервної копії в доменних службах Active Directory, необхідно запитати доменні служби Active Directory з обліковими даними адміністратора домену за допомогою програми перегляду паролів BitLocker.

Ні. Паролі відновлення BitLocker не видаляються з доменних служб Active Directory, тому для кожного диска можуть відображатися кілька паролів. Щоб визначити останній пароль, перевірте дату об'єкта.

Якщо початкове резервне копіювання завершується помилкою, наприклад, коли контролер домену недоступний під час роботи майстра установки BitLocker, то BitLocker не виконує повторних спроб резервного копіювання даних для відновлення доменних служб Active Directory.

Якщо адміністратор встановить прапорець Вимагати резервного копіювання BitLocker в AD DS у полі політики Зберігати відомості про відновлення в доменних службах Active Directory (Windows 2008 і Windows Vista) або (що рівносильно) встановить прапорець Не вмикати BitLocker до збереження даних відновлення в AD DS для операційних дисків системи (знімних дисків з даними, незнімних дисків з даними) в будь-якому з параметрів політики Вибір методів відновлення дисків операційної системи, захищених за допомогою BitLocker , то користувачі не зможуть увімкнути BitLocker, коли комп'ютер не підключений до домену і не створено резервну копію даних для відновлення BitLocker у доменних службах Active Directory. Якщо задані ці параметри та резервне копіювання завершується помилкою, то увімкнути BitLocker неможливо. Це гарантує, що адміністратори матимуть можливість відновити всі диски, що захищаються BitLocker, в організації.

Якщо адміністратор знімає ці прапорці, диск можна захищати за допомогою BitLocker без успішного створення резервної копії даних для відновлення доменних служб Active Directory. BitLocker не повторює автоматичне створення резервної копії, якщо воно завершується помилкою. Натомість адміністратори можуть створити скрипт для резервного копіювання, як описано раніше у питанні Що буде, якщо увімкнути BitLocker на комп'ютері перед приєднанням до домену?, щоб зібрати дані після відновлення підключення.

У BitLocker застосовується алгоритм шифрування AES з довжиною ключа, що настроюється (128 або 256 біт). За замовчуванням встановлено шифрування AES-128, але можна настроїти параметри за допомогою групової політики.

Для реалізації BitLocker на диску з операційною системою рекомендується комп'ютер з довіреним платформним модулем версії 1.2 або 2.0 і вбудованим BIOS або UEFI, що відповідає стандартам організації TCG, а також використання PIN-коду. Вимога введення PIN-коду, що задається користувачем, на додаток до перевірки довіреного платформного модуля, не дозволяє зловмиснику, який отримав доступ до комп'ютера, просто запустити його.

У базовій конфігурації BitLocker на дисках операційної системи (з довіреним платформним модулем, але без додаткової автентифікації) забезпечує додатковий захист для режиму глибокого сну. Використання додаткової автентифікації BitLocker (довірений платформний модуль та введення PIN-коду, довірений платформний модуль та USB-ключ або довірений платформний модуль, введення PIN-коду та USB-ключ) забезпечує додатковий захист у режимі глибокого сну. Цей метод краще захищений, оскільки для повернення з режиму глибокого сну потрібна перевірка автентичності BitLocker. Рекомендується вимкнути режим сну та використовувати для перевірки автентичності поєднання довіреного платформного модуля та PIN-коду.

У більшості операційних систем використовується загальне місце пам'яті, і операційна система відповідає за управління фізичною пам'яттю. Довірений платформний модуль - це апаратний компонент, який використовує власне вбудоване ПЗ та внутрішні логічні схеми для обробки інструкцій, забезпечуючи захист від уразливостей зовнішнього ПЗ. Для зламу довіреного платформного модуля потрібен фізичний доступ до комп'ютера. Крім того, для злому апаратного захисту зазвичай потрібні більш дорогі засоби та навички, які не настільки поширені, як засоби злому програм. Оскільки довірений платформний модуль кожному комп'ютері унікальний, то зламу кількох комп'ютерів з довіреними платформними модулями знадобиться багато часу й сил.

Усі версії BitLocker, включені до операційної системи, пройшли сертифікацію за федеральним стандартом обробки інформації та сертифікацію Common Criteria EAL4+. Ці сертифікації також були виконані для Windows 8 та Windows Server 2012, а для Windows 8.1 та Windows Server 2012 R2 знаходяться у процесі.

Мережеве розблокування BitLocker спрощує керування комп'ютерами та серверами, захищеними BitLocker за методом TPM+СІН у середовищі домену. При перезавантаженні комп'ютера, з'єднаного з провідною корпоративною мережею, мережне розблокування дозволяє пропустити запит на введення ПІН-коду. Блокування томів операційної системи, захищених BitLocker, автоматично знімається за допомогою довіреного ключа, який надається сервером служб розгортання Windows як додатковий спосіб автентифікації.

Для використання мережного блокування також потрібно настроїти PIN-код для комп'ютера. Якщо комп'ютер не підключено до мережі, необхідно ввести PIN-код для його розблокування.

Мережеве розблокування BitLocker має програмні та апаратні вимоги для клієнтських комп'ютерів, служб розгортання Windows та контролерів домену, які мають бути виконані, перш ніж ви зможете його використовувати. Щоб отримати додаткові відомості про ці вимоги, див. Принцип роботи технічного огляду шифрування диска BitLocker.

Мережеве розблокування використовує два запобіжники: запобіжник довіреного платформного модуля та запобіжник, що надається мережею або PIN-кодом, тоді як автоматичне розблокування використовує один запобіжник, що зберігається у довіреному платформному модулі. Якщо комп'ютер приєднується до мережі без запобіжника ключа, пропонується ввести PIN-код. Якщо PIN-код недоступний, для розблокування комп'ютера, який не можна підключити до мережі, буде потрібно ключ відновлення. Щоб отримати додаткові відомості про автоматичне та мережеве розблокування, див. Принцип роботи технічного огляду шифрування диска BitLocker.

Так, шифрована файлова система (EFS) може використовуватися для шифрування файлів на диску, захищеному за допомогою BitLocker. Щоб отримати додаткові відомості, див. Принцип роботи в технічному огляді шифрування диска BitLocker.

Так. При цьому налаштовувач потрібно включати до включення BitLocker. Завчасне включення налагоджувача забезпечує правильність обчислення показників стану при запечатуванні в довіреному платформному модулі, що дозволяє комп'ютеру коректно запускатися. Якщо потрібно увімкнути або вимкнути налагодження під час використання BitLocker, спочатку призупиніть BitLocker, щоб уникнути переходу комп'ютера в режим відновлення.

BitLocker містить стек драйверів пам'яті, що забезпечує шифрування дампів пам'яті при включенні BitLocker.